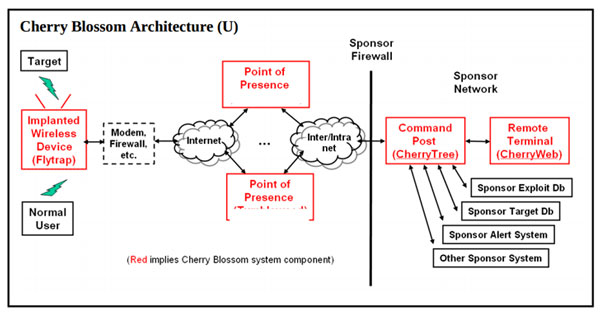

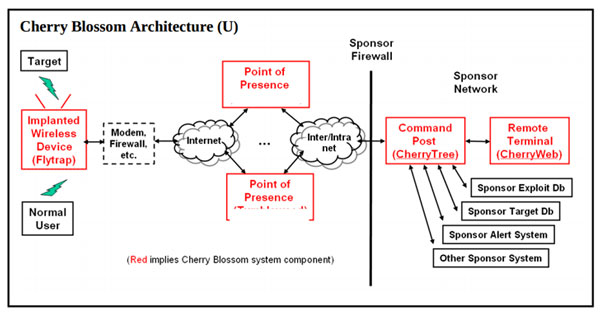

Được đặt tên là Cherry Blossom, hệ thống này được thiết kế bởi CIA, với sự giúp đỡ của Viện nghiên cứu Stanford (SRI International) – một tổ chức nghiên cứu phi lợi nhuận, trong dự án ‘Cherry Bomb’.

Cherry Blossom là hệ thống điều khiển từ xa dựa trên phần mềm nhúng được cấy vào các thiết bị mạng không dây, bao gồm cả bộ định tuyến và điểm truy cập (access point) không dây, lợi dụng các lỗ hổng của bộ định tuyến để truy cập bất hợp pháp và thay thế phần mềm nhúng gốc bằng bản tuỳ biến. Thiết bị cấy vào gọi là Flytrap, có thể dùng để giám sát các hoạt động và truyền phần mềm độc hại. Thiết bị không dây bị lợi dụng thông qua phần mềm nhúng tuỳ biến của CherryBlossom; do một số thiết bị cho phép cập nhật phần mềm nhúng qua kết nối không dây nên sẽ không cần truy cập trực tiếp tới thiết bị mới có thể lây nhiễm.

Theo Wikileaks, CIA dùng công cụ Cherry Blossom để tấn công các thiết bị mạng không dây rồi thực hiện kiểu tấn công người đứng giữa để giám sát kết nối Internet của đối tượng cần theo dõi.

Sau khi chiếm toàn quyền kiểm soát thiết bị không dây, Cherry Blossom sẽ gửi báo cáo về máy chủ C&C của CIA (có tên gọi là CherryTree) và có thể nhận các chỉ thị phá hoại từ máy chủ này:

- Giám sát các kết nối mạng để thu thập địa chỉ thư điện tử, tên người dùng, địa chỉ MAC, số điện thoại VoIP;

- Định hướng lại để dẫn người dùng tới các website độc hại;

- Chèn nội dung độc hại vào các luồng dữ liệu để lây nhiễm mã độc và tấn công các hệ thống;

- Thiết lập các kênh VPN để truy cập tới các máy tính kết nối với mạng của Flytrap để tiếp tục lợi dụng về sau;

- Sao chép toàn bộ các dữ liệu trao đổi trên mạng của thiết bị cần theo dõi;

Theo hướng dẫn cài đặt, máy chủ CherryTree phải được đặt trong một khu vực bảo mật và cài trên các máy ảo trên nền máy chủ Dell PowerEdge 1850, chạy hệ điều hành Red Hat Fedora 9, với RAM tối thiểu là 4GB.

Cherry Blossom có thể lợi dụng các lỗ hổng trong các thiết bị wifi của các nhà cung cấp như: Belkin, D-Link, Linksys, Aironet/Cisco, Apple AirPort Express, Allied Telesyn, Ambit, AMIT Inc, Accton, 3Com, Asustek Co, Breezecom, Cameo, Epigram, Gemtek, Global Sun, Hsing Tech, Orinoco, PLANET Technology, RPT Int, Senao, US Robotics and Z-Com (Danh sách đầy đủ có tại địa chỉ https://wikileaks.org/vault7/document/WiFi_Devices/).