Cảnh báo phần mềm độc hại MetaStealer mới nhắm mục tiêu vào hệ thống macOS chạy Intel

.jpg)

Phần mềm độc hại biên dịch bằng Go

MetaStealer là một loại phần mềm độc hại dựa trên Go có khả năng trốn tránh công nghệ chống virus tích hợp XProtect của Apple, nhắm mục tiêu vào người dùng doanh nghiệp.

Các nhà nghiên cứu tại công ty an ninh mạng SentinelOne cho biết rằng họ đã theo dõi phần mềm độc hại này trong vài tháng qua và nhận thấy các tin tặc sử dụng kỹ nghệ xã hội trong quá trình phân phối của mã độc.

Mặc dù MetaStealer có một số điểm tương đồng với Atomic Stealer, một phần mềm đánh cắp thông tin nhắm mục tiêu khác trên macOS dựa trên Go, nhưng sự trùng lặp mã bị hạn chế và phương thức phân phối cũng khác nhau. Vì vậy, các nhà nghiên cứu SentinelOne kết luận rằng MetaStealer là phần mềm độc hại có những kỹ thuật riêng biệt.

Xuất hiện trên hệ thống macOS

SentinelOne đã tìm thấy một mẫu phần mềm độc hại trên VirusTotal kèm theo bình luận cho biết các tác nhân đe dọa của MetaStealer đang liên hệ với các doanh nghiệp và mạo danh khách hàng của công ty để phân phối phần mềm độc hại.

Theo nhà nghiên cứu bảo mật Phil Stokes của SentinelOne cho biết, các tin tặc đang chủ động nhắm mục tiêu vào các máy tính doanh nghiệp trên macOS, khi giả mạo khách hàng để đánh lừa nạn nhân trên mạng xã hội nhằm phân phối các payload độc hại.

Trong các cuộc tấn công mới đây, MetaStealer được phân phối dưới dạng gói ứng dụng giả mạo ở định dạng ảnh đĩa (DMG), với các mục tiêu được tiếp cận thông qua các tác nhân đe dọa đóng giả là khách hàng thiết kế tiềm năng để chia sẻ kho lưu trữ ZIP được bảo vệ bằng mật khẩu có chứa tệp DMG.

Tệp DMG giả mạo

Trong khi trường hợp khác liên quan đến phần mềm độc hại giả mạo dưới dạng tệp Adobe hoặc trình cài đặt Adobe Photoshop. Bằng chứng thu thập được cho đến nay cho thấy, MetaStealer đã bắt đầu hoạt động vào tháng 3/2023, với mẫu mã độc gần đây nhất đã được tải lên VirusTotal vào ngày 27/8/2023.

Stokes cho biết: “Việc nhắm mục tiêu cụ thể này vào người dùng doanh nghiệp hơi bất thường đối với phần mềm độc hại macOS, thường được phát tán qua các trang web torrent hoặc nhà phân phối phần mềm bên thứ ba đáng ngờ dưới dạng phiên bản bẻ khóa của phần mềm doanh nghiệp hoặc phần mềm phổ biến khác”.

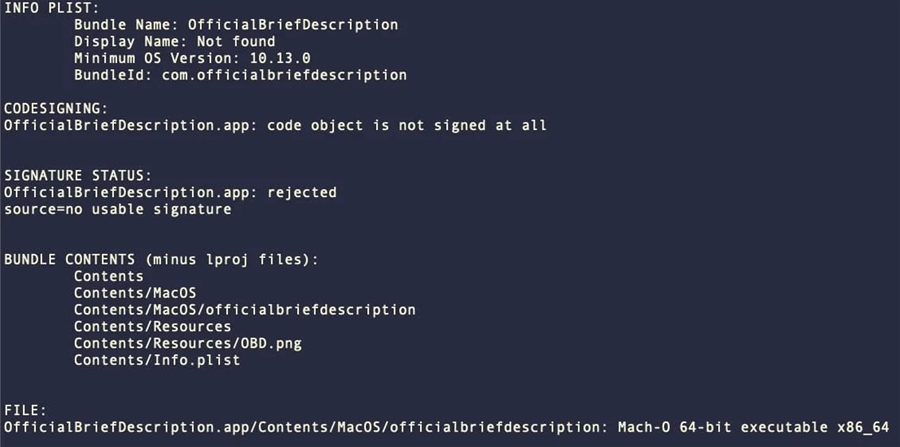

Các gói ứng dụng của phần mềm độc hại chứa các thành phần cơ bản, cụ thể là tệp “Info.plist”, thư mục Resources có hình ảnh biểu tượng và thư mục macOS chứa tệp thực thi “Mach-O” độc hại. Không có mẫu nào được SentinelOne kiểm tra đã được ký số, mặc dù một số phiên bản có ID nhà phát triển Apple.

Nội dung gói ứng dụng độc hại

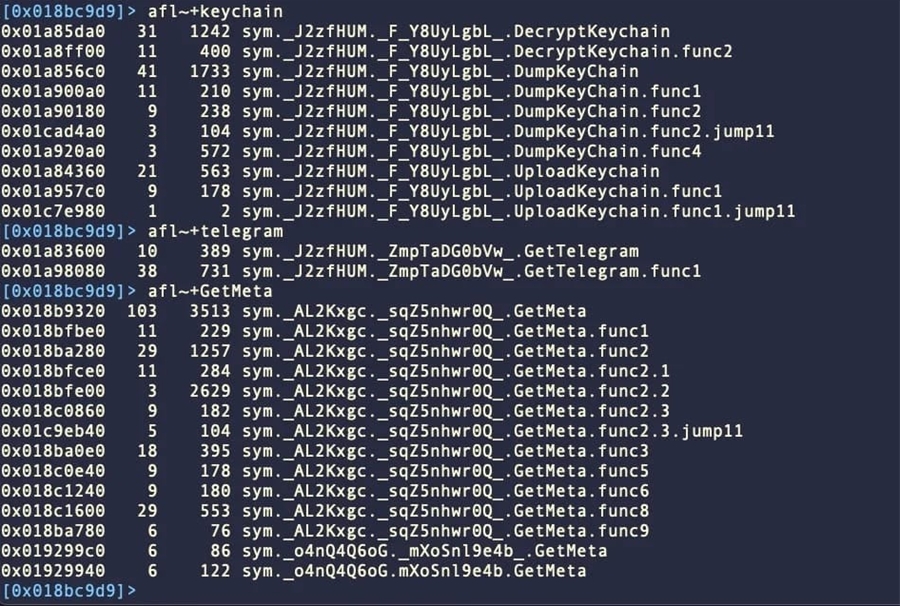

Khả năng của MetaStealer

MetaStealer cố gắng đánh cắp thông tin được lưu trữ trên các hệ thống bị xâm nhập, bao gồm mật khẩu, tệp và dữ liệu ứng dụng, sau đó cố gắng lọc chúng qua cổng TCP 3000.

Cụ thể, các chức năng của phần mềm độc hại cho phép lọc, thu thập dữ liệu từ iCloud Keychain và trích xuất mật khẩu đã lưu, đánh cắp tệp từ hệ thống và nhắm mục tiêu vào các dịch vụ Telegram và Meta.

MetaStealer nhắm mục tiêu đến Keychain, Telegram và Meta

Keychain là hệ thống quản lý mật khẩu cấp hệ thống dành cho macOS, quản lý thông tin xác thực cho trang web, ứng dụng, mạng Wifi, chứng thư số, khóa mã hóa, thông tin thẻ tín dụng và thậm chí cả ghi chú riêng tư. Do đó, việc lọc nội dung Keychain là một tính năng mạnh mẽ có thể cung cấp cho kẻ tấn công quyền truy cập vào dữ liệu nhạy cảm.

Trong phiên bản hiện tại, MetaStealer chỉ chạy trên kiến trúc Intel x86_64, có nghĩa là nó không thể xâm phạm các hệ thống macOS chạy trên bộ xử lý Apple Silicon (M1, M2) trừ khi nạn nhân sử dụng Rosetta để chạy phần mềm độc hại.

Điều này làm giảm thiểu mối đe dọa và hạn chế số lượng nạn nhân tiềm năng ngày càng giảm khi các máy tính Apple dựa trên Intel đang dần bị loại bỏ. Tuy nhiên, MetaStealer có thể phát hành một phiên bản mới bổ sung hỗ trợ riêng cho Apple Silicon, vì vậy đây là một mối đe dọa cần phải lưu ý.

SentinelOne cho biết họ đã quan sát thấy một số biến thể MetaStealer mạo danh TradingView, chiến thuật tương tự đã được Atomic Stealer áp dụng trong những tuần gần đây. Điều này đặt ra hai khả năng: Có thể cùng một tác giả phần mềm độc hại đứng đằng sau cả hai trình đánh cắp và đã được các tác nhân đe dọa khác nhau áp dụng do sự khác biệt trong cơ chế phân phối hoặc chúng được phát triển bởi các nhóm tin tặc khác nhau.

Stokes cho biết: “Sự xuất hiện của trình đánh cắp thông tin macOS khác trong năm nay cho thấy xu hướng nhắm mục tiêu vào người dùng Mac. Điều khiến MetaStealer trở nên đáng chú ý trong số các phần mềm độc hại gần đây là mục tiêu nhắm vào người dùng doanh nghiệp và đánh cắp Keychain có giá trị cũng như các thông tin khác từ các đối tượng này."

Hồng Đạt