Các cuộc tấn công ransomware đã tăng 91% trong tháng 3/2023 từ khi các lỗ hổng mới bị phát hiện

- Nhóm tin tặc BlackCat nộp đơn khiếu nại lên Ủy ban chứng khoán và sàn giao dịch Mỹ khi nạn nhân từ chối đàm phán

- Bộ giải mã mới có khả năng khôi phục tệp tin bị mã hóa bởi mã độc tống tiền Black Basta

- Bí quyết kiểm tra an toàn không gian mạng và chống lại các cuộc tấn công ransomware cho các doanh nghiệp

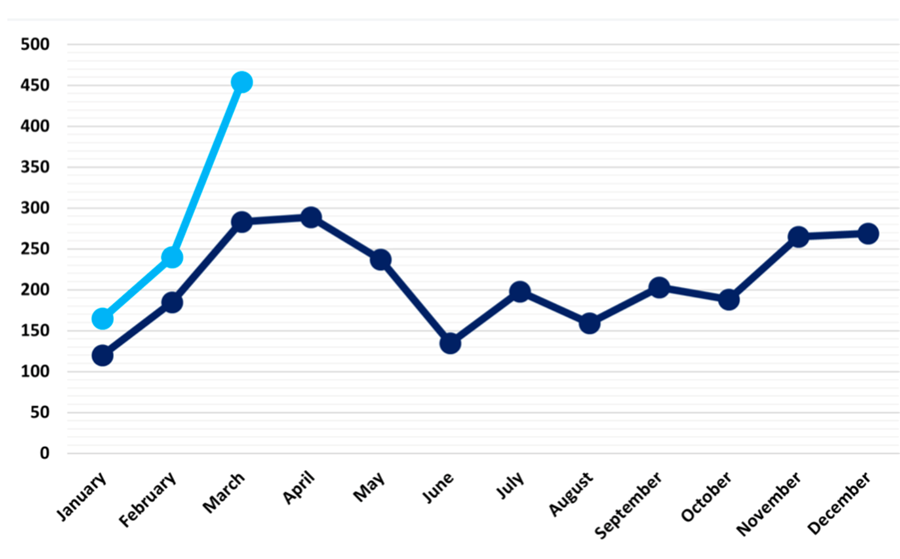

Theo Nhóm tình báo về mối đe dọa toàn cầu của Tập đoàn NCC (Mỹ), các cuộc tấn công ransomware đã tăng đột biến. Trong báo cáo về mối đe dọa hàng tháng của mình, NCC Group đã báo cáo mức tăng 91% trong các cuộc tấn công ransomware vào tháng 3 so với tháng 2 và tăng 62% so với số lượng các cuộc tấn công ransomware tháng cao nhất năm 2022 mà nhóm đã đo được.

Tấn công ransomware, 3 tháng đầu năm 2023, so sánh với năm 2022 (nguồn: NCC Group)

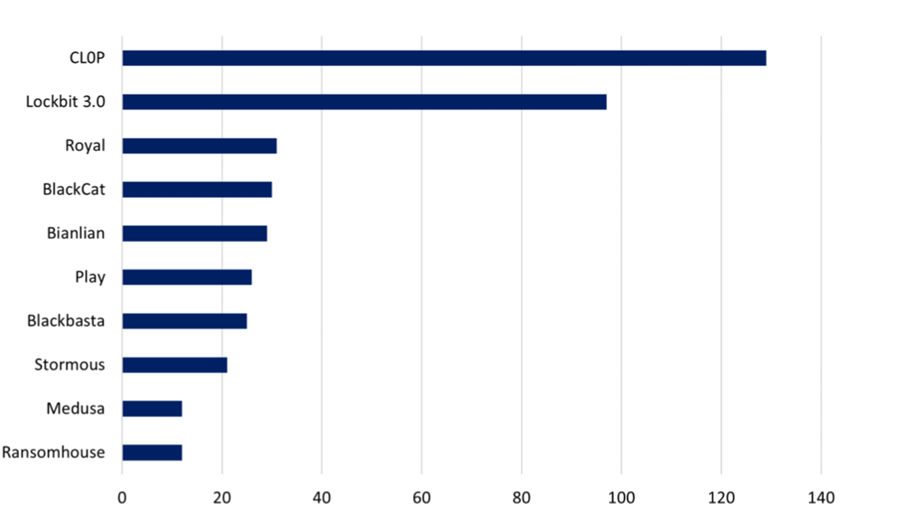

Các nhóm tội phạm tấn công hàng đầu

Nhà cung cấp dịch vụ ransomware CLOp (Nga), tác nhân đe dọa tích cực nhất chiếm 28% trong tổng số lượng các nạn nhân bị tấn công tống tiền của tháng 3. NCC Group cho biết, đây cũng là lần đầu tiên CLOp trở thành RaaS hàng đầu cho các nhóm tội phạm mạng.

CLOp, một thực thể được liên kết với hacker Nga chuyên tống tiền kép, lọc dữ liệu sau đó đe dọa sẽ tiết lộ dữ liệu đó nếu không có tiền chuộc. Nhóm tấn công này xuất hiện từ năm 2019, khi tấn công thành công các công ty lớn như Hitachi, Shell và một số doanh nghiệp khác.

LockBit 3.0 đứng thứ hai, chiếm 21% số vụ tấn công. NCC Group cho biết, tháng 3/2023 là tháng thứ hai kể từ tháng 9/2021 mà LockBit không phải là tác nhân đe dọa ransomware hàng đầu. Các nạn nhân của nhóm đã giảm 25% so với tháng 2/2023.

Nhóm tấn công không liên kết Royal được phân phối bởi nhóm hacker tên là DEV-0569, xuất hiện vào tháng 9/2022 nhắm vào lĩnh vực chăm sóc sức khỏe, là kẻ tấn công tích cực thứ ba với số vụ tấn công tăng 106% trong tháng 3 so với tháng 2 (Hình B). Năm 2022, mã độc Royal chủ yếu tấn công vào các tổ chức của Mỹ.

Các tác nhân đe dọa hàng đầu vào tháng 3/2023

CLOp truy cập lỗ hổng GoAnywhere MFT để tấn công các tổ chức

NCC Group cho biết, sự gia tăng các cuộc tấn công của CLOp phản ánh việc nhóm này khai thác lỗ hổng trong quá trình truyền tệp được quản lý, bởi GoAnywhere của hãng công nghệ trong lĩnh vực an ninh mạng và tự động hóa Fortra (Mỹ) được sử dụng bởi hàng nghìn tổ chức trên khắp thế giới, gây ra sự gián đoạn quy mô lớn.

Theo báo cáo của Fortra thì đã tìm thấy lỗ hổng zero-day vào tháng 1/2023 và chỉ thông báo cho những người dùng đã được xác thực của Fortra, nhưng nó không được gán ID CVE trên Mitre hoặc được vá cho đến đầu tháng 2/2023.

Bảo vệ cho các tổ chức sử dụng GoAnywhere MFT

Theo NCC Group, có những chiến thuật khả thi để bảo vệ chống lại các cuộc tấn công của CLOp và những kẻ khai thác các công cụ và dịch vụ của bên thứ ba khác:

- Hạn chế hiển thị trên các cổng 8000 và 8001, nơi có bảng quản trị GoAnywhere MFT.

Sau khi đăng nhập vào GoAnywhere, hãy làm theo các bước được nêu trong tư vấn bảo mật của GoAnywhere.

- Cài đặt bản vá 7.1.2.

Xem xét tài khoản người dùng quản trị để tìm hoạt động đáng ngờ, đặc biệt tập trung vào các tài khoản do hệ thống tạo, thời điểm tạo tài khoản đáng ngờ hoặc không bình thường hoặc người dùng cấp cao bị vô hiệu hóa tạo nhiều tài khoản.

Liên hệ trực tiếp với bộ phận hỗ trợ MFT của GoAnywhere qua cổng thông tin, email hoặc điện thoại để nhận thêm hỗ trợ.

Bắc Mỹ, khu vực công nghiệp đang tăng gấp đôi

Vùng

Lặp lại xu hướng từ phân tích tháng trước, Bắc Mỹ là mục tiêu của gần một nửa hoạt động tấn công trong tháng 3, với 221 nạn nhân (48%). Châu Âu (28%) và Châu Á (13%) theo sau với 126 và 59 cuộc tấn công tương ứng.

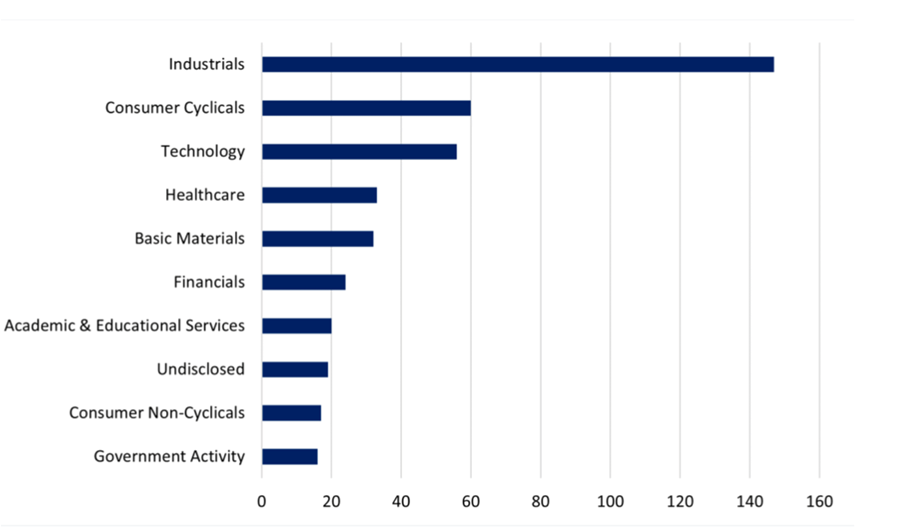

Lĩnh vực

Công nghiệp cho đến nay là lĩnh vực bị tấn công nhiều nhất vào tháng 2 với 147 cuộc, chiếm 32% các cuộc tấn công. Lĩnh vực hàng tiêu dùng theo chu kỳ là mục tiêu bị tấn công nhiều thứ hai với 60 cuộc tấn công (13%), tiếp theo là Công nghệ, giành lại vị trí thứ ba với 56 cuộc tấn công (12%).

Trong lĩnh vực công nghiệp:

- Số nạn nhân trong các dịch vụ chuyên nghiệp và thương mại tăng 120%.

- Các cuộc tấn công vào lĩnh vực chế tạo máy móc, công cụ, phương tiện hạng nặng, tàu hỏa và tàu thủy tăng 127%.

- Các cuộc tấn công vào lĩnh vực xây dựng và kỹ thuật tăng 16% (Hình C).

Top 10 ngành mục tiêu tháng 3/2023 (nguồn: NCC Group)

Tốc độ của các cuộc tấn công ransomware có khả năng vẫn còn nhanh

Matt Hull, người đứng đầu toàn cầu về tình báo mối đe dọa tại NCC Group cho biết: "Sự gia tăng lớn trong các cuộc tấn công bằng mã độc tống tiền vào tháng trước có thể sẽ ngang bằng với năm nay. Nếu các hoạt động của CLOp vẫn nhất quán, chúng ta có thể cho rằng chúng vẫn là mối đe dọa phổ biến trong suốt cả năm. Chúng tôi đang theo dõi chặt chẽ nhóm này khi chúng phát triển".

Làm thế nào để bảo vệ chống lại các mối đe dọa ransomware tăng tốc

Với khả năng năm nay sẽ có nhiều cuộc tấn công gia tăng, NCC Group gợi ý:

- Các quản trị viên cần biết liệu lỗ hổng bảo mật mới được công bố có ảnh hưởng đến tổ chức/doanh nghiệp của mình hay không, cũng như nắm chắc các hệ thống và cấu hình của tổ chức/doanh nghiệp.

- Vá thường xuyên. Việc Log4j vẫn đang hoạt động cho thấy các CVE chưa được vá mang lại cơ hội cho các hacker rộng mở như thế nào.

- Chặn các hình thức truy cập phổ biến: Tạo một kế hoạch về các biện pháp nhanh chóng vô hiệu hóa các hệ thống có rủi ro như VPN hoặc RDP.

- Xem xét các gói bảo mật điểm cuối để phát hiện các hành vi khai thác và phần mềm độc hại.

- Tạo bản sao lưu ngoại tuyến và ngoại vi, ngoài tầm tiếp cận của những kẻ tấn công.

- Hãy nâng cao nhận thức: Những kẻ tấn công sẽ quay trở lại tấn công nạn nhân khi chúng biết một lỗ hổng chưa được vá.

- Sau khi hệ thống bị tấn công và ổ dịch bị cô lập thì mọi dấu vết xâm nhập, phần mềm độc hại, công cụ và phương thức xâm nhập của chúng phải được xóa, đánh giá và hành động để tránh bị tấn công lại.

Nguyễn Khang (Nguồn Techrun)