Các chuyên gia đánh giá rủi ro của các cuộc tấn công kiểu xâm nhập Capitol

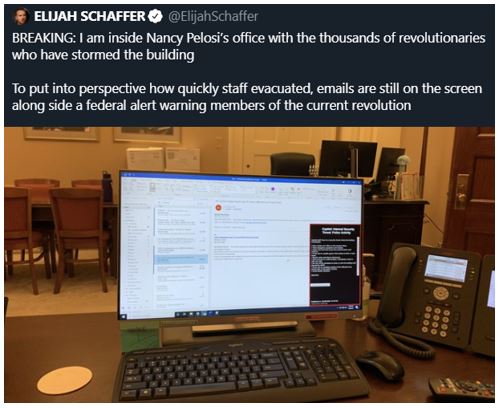

Một người đàn ông đã đăng một tweet - sau đó nó đã bị xóa nhưng nhiều người dùng Twitter đã lưu lại trước khi nó bị xóa - cho thấy anh ta đứng trước một thiết bị mở được cho là của ai đó trong văn phòng của Chủ tịch Hạ viện Nancy Pelosi. Hình ảnh cho thấy tài khoản email của người này đang mở trên máy tính.

Ngoài các bản in và máy tính xách tay mà một số người biểu tình đã đem khỏi Điện Capitol, các chuyên gia an ninh mạng còn nêu quan ngại về những gì họ có thể có hoặc cũng có thể đã làm với các máy tính bị bỏ lại bên trong tòa nhà.

Một số chỉ ra rằng họ có thể đã truy cập thông tin nhạy cảm và những người khác cảnh báo rằng tất cả các thiết bị nên được coi là bị xâm phạm vì những người xâm phạm Điện Capitol có thể đã cài phần mềm độc hại hoặc phần cứng gián điệp. Những người khác nghi ngờ việc những kẻ bạo loạn có ý định hoặc kiến thức để tiến hành các loại hoạt động này.

Tuy nhiên, mặc dù đến nay không có bằng chứng về các hoạt động này, nhưng qua sự việc cho thấy một số tổ chức nên chuẩn bị cho các tình huống mà nhân viên có thể bị buộc phải đột ngột từ bỏ máy trạm của họ.

SecurityWeek đã liên hệ với một số chuyên gia đã được xin ý kiến về những chiến lược và chính sách phòng ngừa và ứng phó mà họ sẽ thực hiện nếu phụ trách an ninh mạng tại một trong các tổ chức này. Dưới đây là chia sẻ từ các chuyên gia:

James Arlen, CISO tại Aiven: “Đào tạo phòng bị rất quan trọng như một phần cơ bản trong chương trình nâng cao nhận thức về bảo mật của nhân viên - khi nhân viên rời bàn làm việc, hãy khóa máy của họ! Winkey-L hoặc Ctrl-Cmd-Q cho người dùng Windows và Mac của họ nên là một phản xạ. Khi đạt đến độ trưởng thành, khả năng khóa và xóa máy từ xa khi nhân viên đã đến chỗ an toàn sẽ là một phần trong các giải pháp kỹ thuật cần có.

Tùy thuộc vào đối thủ trong mô hình mối đe dọa của tổ chức, phản ứng của tổ chức sau khi sự việc xảy ra sẽ từ không làm gì cho đến việc thay thế hoàn toàn tất cả thiết bị từ bàn phím đến cáp Ethernet. Hãy nhớ rằng quyền truy cập vật lý là tất cả! Tôi nghĩ rằng dòng tweet đầu tiên mà tôi thấy dọc theo chủ đề này là từ Gillis Jones (@ gillis57) người bạn tốt của tôi đề nghị rằng mọi thứ trong Điện Capitol nên được thay thế và đó là một điều rất đúng.

Tất nhiên, tôi hy vọng rằng tổ chức của bạn cũng đang tuân theo một kế hoạch sao lưu 3-2-1 thích hợp và việc mất hoàn toàn nhiều hệ thống máy tính là điều khó chịu chứ không phải là hết hy vọng. Có lẽ đã đến lúc thêm tình huống ‘văn phòng bị ô nhiễm’ vào các cuộc diễn tập đảm bảo hoạt động liên tục của tổ chức”.

Dirk Schrader, Phó chủ tịch toàn cầu tại New Net Technologies (NNT): Có khá nhiều tình huống có thể buộc nhân viên của tổ chức phải rời khỏi nơi làm việc của họ ngay lập tức, bỏ lại máy tính của họ.

Đối với quản trị viên CNTT, điều đó cũng có nghĩa là bỏ lại cơ sở hạ tầng CNTT của công ty gồm các máy chủ, điểm truy cập, bộ chuyển mạch và bộ định tuyến. Chiến lược cho một tình huống như vậy bao gồm lập kế hoạch, chuẩn bị và chạy thử, giám sát. Lập kế hoạch bắt đầu như một bài tập trên giấy, xác định loại sự kiện nào sẽ buộc lực lượng lao động phải rời đi, hệ thống nào sẽ được khóa tự động hoặc thậm chí tắt, làm cách nào để kích hoạt và giám sát điều này, loại dữ liệu nào phải được bảo mật (có lẽ theo một cách mã hóa). Việc chuẩn bị cho một sự kiện như vậy phải bao gồm, bên cạnh việc đào tạo thích hợp cho nhân viên về cách di tản an toàn, các quy trình tự động để khóa tài khoản (sau khi hết thời gian chờ hoặc thông qua một sự kiện được kích hoạt tập trung), để bảo mật máy chủ bằng cách đóng các phiên và bắt đầu tắt máy theo yêu cầu nếu cần. Giữ quy trình đơn giản, tự động là chìa khóa, càng nhiều điều nhân viên phải làm, phải ghi nhớ thì hiệu quả càng thấp. Tuy nhiên, ngay cả những thủ tục đơn giản nhất cũng cần diễn tập, vì vậy hãy thử nghiệm, điều chỉnh nó, xác định các thiếu sót và sửa chúng.

Khi tình hình được giải quyết, quản trị CNTT và bảo mật CNTT sẽ hoạt động ngược lại, đưa cơ sở hạ tầng và trạm làm việc hoạt động trở lại trong khi kiểm tra chúng. Để hoạt động này được toàn diện, việc giám sát là cần thiết. Họ cần có khả năng xem lại nhật ký được cung cấp bởi các biện pháp kiểm soát kỹ thuật cốt lõi, cả hai được tích hợp sẵn cho hệ điều hành, nhưng cũng cần các giải pháp kiểm soát thay đổi. Nhiệm vụ này có hai mặt, bảo vệ lực lượng lao động bằng cách giúp họ phải làm ít việc hơn khi rời khỏi máy tính, nhưng cũng đảm bảo rằng không có hoạt động độc hại nào có thể xảy ra trong tình huống căng thẳng, nếu có sẽ bị phát hiện.

Jerry Ray, COO của SecureAge: “Tôi chỉ đơn giản là đã cài đặt bất kỳ công cụ nào có thể ngăn chặn việc đánh cắp dữ liệu thuần túy.

Có rất nhiều khuyến nghị vật lý, chẳng hạn như có một số loại thẻ thông minh hoặc USB token có thể được gỡ bỏ trong một giây và ngăn chặn việc xóa hoặc thậm chí xem bất kỳ dữ liệu thuần túy nào. Ngay cả việc rút phích cắm của hệ thống nhanh chóng cũng sẽ hữu ích nếu dữ liệu không thể được trích xuất, như trên.

Nhưng bất kỳ chính sách vật lý nào cũng nhanh chóng bị phá vỡ trong các tình huống như việc người chiếm giữ truy cập hệ thống trước khi người dùng có thể rời đi. Họ có thể bị bắt làm con tin hoặc đơn giản là buộc phải rời khỏi cơ sở mà không được chạm vào bất cứ thứ gì. Trong trường hợp như vậy, mã hóa chủ động vẫn đủ để ngăn chặn cả việc xâm nhập hoặc truy cập trái phép vào bất kỳ dữ liệu nào.

Nếu dữ liệu cũng chỉ lưu trên một máy chủ từ xa và không được lưu trữ trên điểm cuối, điều đó sẽ giúp ích nhiều hơn. Các máy chủ tệp từ xa có thể được tắt từ xa, bên ngoài cơ sở trong khi mã hóa chủ động bảo vệ bất kỳ thứ gì đang lưu và mở trên điểm cuối”.

Kelvin Coleman, Giám đốc điều hành của Liên minh An ninh mạng Quốc gia: “Như hầu hết các kế hoạch phòng ngừa và ứng phó, không có gì đảm bảo 100%. Tôi nghĩ triết lý bao trùm luôn phải là giảm thiểu rủi ro. Các tổ chức và các chuyên gia bảo mật trong các tổ chức đó nên đưa ra các biện pháp, trong đó khả năng có lỗ hổng về con người càng gần bằng 0 càng tốt.

Điều đó cho thấy rằng, các chiến lược ngăn chặn đối với loại tình huống này nên được ưu tiên ngay từ đầu và bắt đầu bằng việc nâng cao giáo dục và nâng cao nhận thức cho nhân viên về mối nguy hiểm của việc để dữ liệu nhạy cảm không được bảo vệ trên các thiết bị đầu cuối không hoạt động và hình thành các lỗ hổng cho toàn tổ chức. Những sáng kiến giáo dục về an toàn thông tin nên được đưa vào văn hóa công ty và được thực hiện một cách thường xuyên. Sau đó, tôi sẽ đảm bảo rằng tổ chức có sẵn chiến lược ứng phó sự cố đầy đủ và các chính sách tuân thủ các khung và giao thức an ninh mạng đáng tin cậy (ví dụ như được nêu bởi NIST) trong trường hợp bất kỳ dữ liệu nhạy cảm nào bị xâm phạm hoặc bị đánh cắp (và rất có thể nó sẽ xảy ra tại một số điểm).

Về mặt phần cứng và phần mềm, các doanh nghiệp cần đảm bảo nhân viên được cấp các thiết bị đầu cuối (máy tính xách tay, thiết bị di động...) được trang bị phù hợp để truy cập và lưu trữ dữ liệu công ty một cách an toàn. Bất kỳ phần cứng nào đã phát hành trước đó không được trang bị đúng cách sẽ được thu hồi và cập nhật. Điều đó có nghĩa là xác thực đa yếu tố, giải pháp mã hóa cấp độ tệp, truy cập VPN an toàn và thậm chí có thể là giải pháp đăng nhập sinh trắc học. Ngoài ra, các nhóm bảo mật/SOC nên được trang bị cơ sở hạ tầng công nghệ CNTT mạnh mẽ có thể cho phép giám sát mạng chính xác và quản lý chính sách trên tất cả các thiết bị của nhân viên, cũng như ghi lại chính xác các nỗ lực đăng nhập và dấu thời gian liên quan đến những nỗ lực đó. Điều này sẽ giúp dễ dàng lập bản đồ thời gian truy cập trái phép vào bất kỳ thiết bị nào sau khi xảy ra hành vi trộm cắp”.

Rajiv Kanaujia, Phó Giám đốc Điều hành tại CloudCheckr: "Đối với các tổ chức không có sẵn kế hoạch đảm bảo kinh doanh liên tục (BCP), sẽ rất khó để phát triển và thực hiện BCP trong thời gian ngắn như vậy. Mục đích quan trọng nhất hiện nay là sự an toàn của nhân viên. Mặt khác, sau khi sống chung với tình trạng COVID-19 trong gần một năm, hầu hết các tổ chức đã chuyển sang hình thức làm việc từ xa.

Chiến lược phòng ngừa là lập kế hoạch cho một sự kiện làm việc từ xa và sơ tán đột ngột. Giả sử bạn không bị mất các biện pháp kiểm soát an ninh vật lý và các vấn đề chỉ là an toàn cá nhân, bạn nên hướng dẫn nhân viên rời khỏi cơ sở ngay lập tức và để đội an ninh vật lý quản lý ngoại vi, đồng thời phối hợp với các đội thực thi pháp luật. Nếu nhân viên không thể rời khỏi cơ sở do các tình huống an toàn thể chất leo thang, nhân viên phải được phép ở lại cơ sở cho đến khi có thể thực hiện sơ tán với sự phối hợp của các đội thực thi pháp luật.

Sau đó, nhân viên phải được trang bị máy tính xách tay và các giải pháp zero trust (không tin bất cứ thứ gì) để họ có thể làm việc từ xa. Máy tính xách tay phải được mã hóa và tốt nhất là phải cài đặt MDM. Các chính sách truy cập và bảo mật thiết bị cơ bản phải được áp dụng (mã hóa, xác thực, mật khẩu phức tạp...)".

Gary DeMercurio, Giám đốc Đội Đỏ tại Coalfirei: “Mọi thứ đều có thể bị chọc thủng với đủ lực. Về những gì đã xảy ra tại Điện Capitol, ngoài việc xây dựng một bức tường bê tông khổng lồ với một điểm vào duy nhất, không có gì khác sẽ ngăn được một đám đông cỡ đó. Có hệ thống máy tính trên một mạch riêng biệt có thể bị tắt trong trường hợp bị xâm phạm sẽ ngăn chặn được rất nhiều điều này. (Các vấn đề vật lý như keylogger sẽ vẫn tồn tại khi các máy tính xách tay vẫn được mở khóa khi đang bật), việc ngắt kết nối mạng của tất cả các máy tính cũng sẽ hữu ích.

Các công ty nên tích hợp thử nghiệm tấn công liên tục để đảm bảo cả biện pháp bảo mật vật lý và logic được áp dụng thực sự hoạt động. Các công ty thường tuân theo cùng một kiểu “bảo mật” được dạy và truyền lại từ những người đi trước cũng như phương pháp đào tạo lỗi thời và bỏ qua việc thử nghiệm các giao thức mà họ có. Làm việc tại nhà đã mở rộng phạm vi tấn công đó, nó cũng làm suy yếu an ninh công ty rất nhiều. Cũng giống như họ đã báo cáo về tin tức trong sự cố Đồi Capitol gần đây, "Chúng tôi may mắn là tòa nhà rất trống do COVID-19". Bây giờ có bao nhiêu tòa nhà trống? Việc bước vào một tòa nhà trống và ngồi xuống bàn làm việc và làm loạn công ty có khó lắm không? Với những gì đã xảy ra ở Washington DC, điều này thiên về phản ứng khẩn cấp và dọn dẹp đống lộn xộn vì nó có thể xảy ra với bất kỳ ai. Các công ty phải đảm bảo rằng họ có một quy trình về những gì sẽ xảy ra và khi nào điều đó xảy ra với họ".

Jack Mannino, Giám đốc điều hành tại nVisium: “Nếu bạn lo ngại rằng nhân viên của mình sẽ phải nhanh chóng rời bỏ các máy trạm của họ trong trường hợp xảy ra khủng hoảng, thì bạn có thể thực hiện các bước để giảm mức độ để điều đó ảnh hưởng tới mình. Trước tiên, hãy xem xét sử dụng các giải pháp xác thực dựa trên vùng lân cận hoặc token vật lý, nơi một máy trạm sẽ nhanh chóng khóa ngay cả khi người dùng không có thời gian để tự làm điều đó theo cách thủ công. Đảm bảo tất cả các ổ đĩa được mã hóa để ngăn truy cập trái phép vào thông tin được lưu trữ. Sử dụng các giải pháp quản trị từ xa và xóa dữ liệu cho phép bạn lấy lại quyền kiểm soát thiết bị trong trường hợp bạn không thể truy cập vật lý”.

Tom Pendergast, Giám đốc tại MediaPro: “Câu trả lời không khác với cách chúng tôi chuẩn bị cho các tổ chức để đối phó với các cuộc tấn công mạng bên ngoài như lừa đảo: chúng tôi xây dựng hàng loạt biện pháp bảo vệ kỹ thuật tốt, sau đó chúng tôi đào tạo mọi người cách đối phó với nỗ lực lừa đảo hiếm gặp - dù biết rằng dựa vào các cá nhân tập trung vào những thứ khác để chống lại sự tấn công là một cách phòng thủ không hoàn hảo. Ngày hôm qua, vào một thời điểm quan trọng, có vẻ như chúng ta đã tắt tất cả các biện pháp phòng thủ kỹ thuật và để cho mối đe dọa xâm lấn môi trường. Không ai đã sẵn sàng cho điều đó! Tôi chắc rằng một số người đã phản ứng một cách thích hợp - nhưng rõ ràng, nhiều người đã không làm được điều đó.

Cuối cùng, tình huống này yêu cầu một loạt các cá nhân thực hiện các hành động cụ thể (khóa máy trạm, thu thập thiết bị di động, bảo mật giấy) trong thời gian căng thẳng cao độ và cách duy nhất tôi biết để đảm bảo hiệu suất cao trong tình huống như vậy là thực hành, thực hành và thực hành. Nhưng việc phân bổ thời gian để thực hành đòi hỏi một sự thừa nhận có hệ thống về rủi ro (rủi ro không xuất hiện ngày hôm qua nhưng có thể trong tương lai) và sau đó là cam kết của tổ chức về việc tập trung xây dựng các kỹ năng để giảm rủi ro đó (một lần nữa, có thể không xuất hiện ngày hôm qua trong tổ chức). Giải pháp dễ dàng hơn trong trường hợp này có thể sẽ là giảm thiểu khả năng một vụ hành hung như vậy sẽ xảy ra một lần nữa, vì điều đó dễ dàng hơn là chuẩn bị cho từng nhân viên”.

Nguyễn Anh Tuấn

(theo Security Week)