Sự chuyển tiếp hệ thống mật mã thời kỳ điện toán lượng tử

Điện toán lượng tử là một phương pháp tính toán mới, nó cho phép tìm kiếm rất nhanh cũng như dễ dàng giải các bài toán khó dựa trên độ phức tạp tính toán như phân tích các số nguyên lớn, tính logarit rời rạc trên trường hữu hạn,... Điện toán lượng tử xuất hiện sẽ là nguy cơ đối với độ an toàn của các nguyên thủy mật mã dựa trên độ phức tạp tính toán, như RSA, ECC... Mặc dù chưa có các tấn công thám mã lượng tử, nhưng Mỹ (cụ thể là NIST) và một số quốc gia khác đã theo dõi những tiến bộ trong điện toán lượng tử để cải tiến các tiêu chuẩn mật mã hiện tại bằng việc xác định các thuật toán mật mã-kháng lượng tử, xây dựng các chiến lược thực hiện để đạt được sự đồng thuận rộng rãi về việc sử dụng trong thực tế.

Một số kết quả mới nhất về điện toán lượng tử giai đoạn 2017-2019

Các nghiên cứu mới nhất về điện toán lượng tử trong giai đoạn từ năm 2017-2019 có thể kể đến một số kết quả đáng chú ý sau:

Tháng 12/2017, IBM tiết lộ kế hoạch nghiên cứu về một máy tính lượng tử 50-qubit có thể duy trì trạng thái lượng tử của nó trong 90 micro giây [2].

Tiếp theo, đến tháng 7/2018, Intel đã thông báo về thiết kế và chế tạo chip lượng tử siêu dẫn. Thời điểm này, các nhà nghiên cứu của Google và IBM cũng đã nhắm đến điện toán lượng tử vì đây có thể là giai đoạn mở đầu của thời điểm được ví như là “vượt trội lượng tử”, khi điện toán lượng tử có thể vượt trội so với điện toán cổ điển. Ngay sau đó, tháng 8 năm 2018, Google công bố một kỷ lục mới về việc tạo ra một con chip lượng tử 72-qubit, được gọi là “Bristlecone” [4]. Nó đóng vai trò thử nghiệm cho nghiên cứu về tỷ lệ lỗi hệ thống và khả năng mở rộng của công nghệ qubit của Google. Tuy nhiên, các nhà khoa học vẫn lạc quan một cách thận trọng, về việc sớm có thể đạt được “vượt trội lượng tử”.

Sau đó, đến tháng 12/2018, một đạo luật về sáng kiến lượng tử quốc gia đã được Mỹ thông qua, thiết lập các mục tiêu và ưu tiên cho kế hoạch 10 năm nhằm tăng tốc độ nghiên cứu, phát triển điện toán lượng tử cho kinh tế và an ninh quốc gia.

Gần đây nhất, vào tháng 2/2019, IBM đã công bố máy tính lượng tử 20-qubit thương mại đầu tiên được sử dụng bên ngoài phòng thí nghiệm với tên gọi “IBM Q System One”, đây là sự kết hợp của các bộ phận điện toán lượng tử với công nghệ điện toán hiện tại để sử dụng cho các ứng dụng nghiên cứu và kinh doanh. Mặc dù “IBM Q System One” vẫn còn rất cồng kềnh, nhưng đó là một bước tiến lớn trong việc thương mại hóa điện toán lượng tử. Hệ thống mới này rất quan trọng trong việc mở rộng điện toán lượng tử vươn ra khỏi phòng thí nghiệm. IBM cũng cung cấp một công cụ điện toán lượng tử mã nguồn mở cho việc thử nghiệm, học tập, nghiên cứu, phát triển các ứng dụng lượng tử thực tế [6].

Sự chuyển tiếp hệ thống mật mã thời kỳ điện toán lượng tử

Để duy trì liên lạc và mã hóa an toàn, các công ty toàn cầu trong mọi ngành phải bắt đầu ngay bây giờ để làm mới các công nghệ nền tảng cho mật mã. Tiềm năng thương mại của điện toán lượng tử và mật mã lượng tử đã thu hút sự đầu tư không chỉ ở các cường quốc, mà còn được nhiều công ty ở Mỹ, Châu Âu, Nhật Bản, Úc... ưu tiên tập trung nghiên cứu và phát triển (như Id Quantique, MagiQ Technologies, SmartQuantum,…). Các tập đoàn lớn như HP, IBM, Mitsubishi, NEC, NTT và Toshiba cũng đều có các chương trình mật mã lượng tử đang hoạt động. Sự chuyển tiếp các hệ thống mật mã này gồm các giai đoạn sau:

Quá trình chuyển đổi mật mã: Theo dự báo của các chuyên gia, sẽ gồm hai quá trình chuyển đổi mật mã là giai đoạn ngắn hạn và giai đoạn dài hạn. Ngành công nghiệp thế giới đang chờ đợi một tiêu chuẩn kháng lượng tử mới được hứa hẹn từ NIST trong giai đoạn 2022-2024, các tổ chức nên ưu tiên và chuẩn bị các phương án chuyển đổi công nghệ của họ càng nhanh càng tốt. Điều này sẽ bao gồm các biện pháp giảm thiểu trong thời gian ngắn để nâng cao độ an toàn của các phương thức mã hóa hiện có.

Giai đoạn sử dụng các thuật toán kháng lượng tử (giai đoạn ngắn hạn)

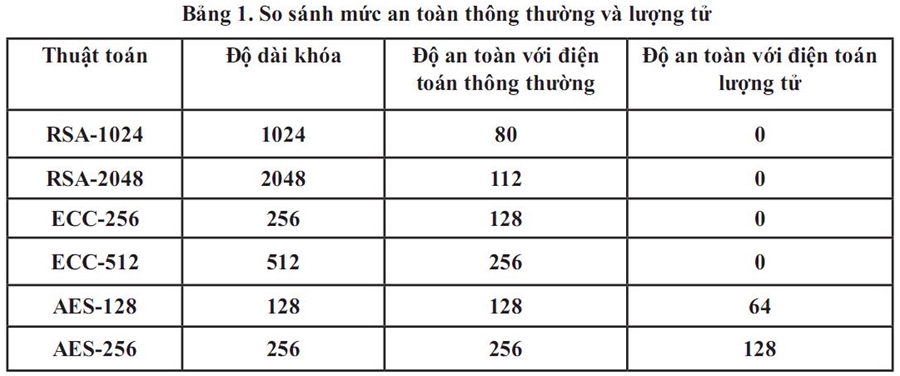

Trước khi máy tính lượng tử hoàn toàn có thể phá vỡ các hệ mật cổ điển, cần cập nhật các hệ mật cổ điển bằng những thuật toán kháng lượng tử (Lattice-based Cryptography, Hash-based Cryptography, Code-based Cryptography, Multivariate-based Cryptography) để cải thiện khả năng chống tấn công thám mã lượng tử. Trong giai đoạn này, mật mã khóa bí mật cần tăng gấp đôi độ dài khóa vì thuật toán xử lý lượng tử Grover có thể giảm thời gian tấn công vét cạn xuống còn cỡ căn bậc hai. Trong khi đó, các bài toán cơ sở (phân tích số, logarit rời rạc) của hệ mật mã khóa công khai hiện nay (RSA, ECC,…) có thể được giải trong thời gian đa thức bằng cách sử dụng thuật toán Shor. Với sự phát triển điện toán lượng tử, thì việc tăng độ dài khóa cũng chỉ mang lại sự bảo vệ “tạm thời” trong thời điểm chưa xác định được chính xác thời điểm “vượt trội lượng tử”. Hơn nữa, việc tăng độ dài khóa lên nhiều lần cũng phải được xem xét vì điều này ảnh hưởng đến hiệu suất xử lý, hỗ trợ cơ sở hạ tầng, kiến trúc ứng dụng và truyền thông.

Trong những năm gần đây, các nhà nghiên cứu đã tạo ra các lược đồ mật mã vẫn duy trì cơ sở hạ tầng mật mã hiện có nhưng có khả chống lại tấn công của máy tính lượng tử. Một số lược đồ tốt nhất có thể kể đến: Lattice-based Cryptography, Hash-based Cryptography, Code-based Cryptography và Multivariate-based Cryptography. Các hệ mật này cho phép hỗ trợ giao thức trao đổi khóa Diffie-Hellman và chữ ký số trong khi vẫn đảm bảo khả năng chống thám mã lượng tử.

Ngoài ra, cũng có nhiều hệ thống Mật mã dựa trên dàn (Lattice-based Cryptography) hiện đang được nghiên cứu và phân phối, chủ yếu từ cộng đồng mã nguồn mở, bao gồm NTRUEncrypt và NTRUSign, RLWE-KEX-encryption, SWIFFT-hashing cũng có khả năng trên.

Đối với Mật mã dựa trên băm (Hash-based Cryptography), việc nghiên cứu trên chữ ký số đang được tập trung (hiện tại chưa có lược đồ mã hóa dựa trên hàm băm có khả năng trên). Độ an toàn của chữ ký số dựa trên hàm băm sẽ không phụ thuộc vào các bài toán lý thuyết số. Lược đồ chữ ký số dựa trên hàm băm phổ biến nhất hiện nay là XMSS (Extended Merkle Signature Scheme), lược đồ này dựa trên cấu trúc cây băm Merkle và lược đồ chữ ký một lần (One-time Signature).

Giai đoạn sử dụng mật mã với các cơ chế lượng tử (giai đoạn dài hạn)

Với tiến bộ của thám mã lượng tử, các phương pháp mới được phát hiện có thể phá vỡ các thuật toán kháng lượng tử hiện tại vì vậy phải chuyển sang hệ thống mật mã tận dụng cơ chế lượng tử thay vì lý thuyết số và độ phức tạp toán học truyền thống. Mật mã lượng tử sử dụng các định luật vật lý lượng tử để sinh khóa bí mật và trao đổi thông tin. Trong đó, bài toán sinh khóa ngẫu nhiên (Quantum Random Number Generation-QRGN) và phân phối khóa lượng tử sẽ là cốt lõi của mật mã lượng tử (Quantum Key Distribution-QKD).

• Sinh ngẫu nhiên lượng tử

Công nghệ hiện tại chỉ có thể tạo ra các số giả ngẫu nhiên (PRNG). Tuy nhiên, ngay cả khi vượt qua các test ngẫu nhiên hiện tại, các con số được tạo ra này vẫn không được chứng minh an toàn về mặt ngẫu nhiên. Ngược lại, việc tạo số ngẫu nhiên lượng tử (QRNG) không chỉ cung cấp tốc độ cao mà còn là nguồn ngẫu nhiên an toàn về mặt vật lý và có thể chứng minh được do tính chất vật lý và cơ học của lượng tử. Điều này cũng làm cho QRNG trở nên rất hấp dẫn đối với sinh khóa và mầm ngẫu nhiên với số lượng lớn trong thực tế, bao gồm cả hệ thống khóa ngẫu nhiên dùng một lần OTP.

• Phân phối khóa lượng tử:

Truyền thông lượng tử là một giải pháp chống giả mạo (tamper-proof) một cách tự nhiên. Trong quá trình truyền thông lượng tử, thông tin được mã hóa thành các photon, mỗi photon có trạng thái lượng tử xác định vị trí và hướng của nó trong không gian vật lý. Bất kỳ hành động quan sát hoặc đo trạng thái lượng tử nào sẽ làm thay đổi vị trí của một photon và làm xáo trộn hệ thống. Kết quả là, nếu có một tấn công cố gắng đo lường hoặc nghe lén trên kênh trao đổi khóa lượng tử đều sẽ bị phát hiện. Khi đó, khóa QKD sẽ bị loại bỏ và những người tham gia được thông báo về việc khóa đã bị lộ.

Hiện tại, các quốc gia như Trung Quốc, Nhật Bản, Hoa Kỳ, Nga và nhiều quốc gia khác đang nỗ lực triển khai QKD để hỗ trợ hệ thống mã hóa khóa ngẫu nhiên dùng một lần (OTP). Khi tốc độ tăng lên, công nghệ QKD cung cấp một phương tiện truyền OTP an toàn. Với việc sử dụng sợi quang và công nghệ FPS 3000, tiêu chuẩn hiện tại có thể đạt được tốc độ truyền xấp xỉ 100 Gbit/s trong các mạng không dây và không hướng.

Một số thành tựu trong lĩnh vực này có thể kể đến: Năm 2012, trường đại học Cambridge (Anh) và Toshiba đã hợp tác sử dụng giao thức BB84 để thử nghiệm sự trao đổi các khóa an toàn QKD ở tốc độ 1Mbps (20 km cáp quang) và 10Kbps (hơn 100 km cáp quang); Năm 2014, sự hợp tác giữa Id Quantique cùng với Đại học Geneva (Thụy Sỹ), đã phá vỡ kỷ lục thế giới về trao đổi khóa với khoảng cách dài nhất là 307 km khi sử dụng QKD [7]; Năm 2016, các nhà khoa học Trung Quốc đã công bố về một thiết bị QKD độc lập có khả năng trao đổi khóa lên đến 404 km. Tốc độ hiện tại của truyền thông dựa trên lượng tử phải được tăng lên đáng kể trước khi áp dụng trong thực tế.

Kết luận

Đối với những kết quả và dự đoán được công bố công khai, trong vòng 8 đến 10 năm tới sẽ xuất hiện máy tính lượng tử có khả năng phá vỡ hệ thống mật mã hiện tại. Chúng ta không thể biết đến thời điểm nào thì sẽ có một quốc gia nào đó có thể phát triển và sở hữu một máy tính lượng tử vận hành một cách đầy đủ. Nhưng nếu điều đó thành sự thật, có thể sẽ gây nguy hiểm và làm phương hại nghiêm trọng đến an ninh các quốc gia khác. Vì vậy, trong khi chờ đợi, đứng trên vai trò là người lập mã chúng ta phải suy luận và có các giải pháp sẵn sàng để đối phó với những ảnh hưởng của điện toán lượng tử đối với khoa học mật mã. Chúng ta cần có ý thức về một quá trình chuyển tiếp sớm nhất sang giai đoạn ngắn hạn sử dụng các thuật toán mật mã kháng lượng tử, cũng như xây dựng chiến lược phát triển cho giai đoạn dài hạn sử dụng mật mã với cơ chế lượng tử.

|

Tài liệu tham khảo [1]. https://csrc.nist.gov/projects/post-quantum-cryptography/round-2-submissions. [2]. IBM, “IBM Raises the Bar with a 50-Qubit Quantum Computer”, MIT Technology Review, 12/2017. [3]. Hsu, Jeremy, “CES 2018: Intel’s 49-Qubit Chip Shoots for Quantum Supremacy”, Institute of Electrical and Electronics Engineers, 07/2018. [4]. Emily Conover, “Google moves toward quantum supremacy with 72-qubit computer”, Science News, 08/2018. [5]. IBM, “IBM unveils its first commercial quantum computer”, TechCrunch, 02/2019. [6]. https://qiskit.org/. [7]. Korzh, Boris, Zbinden, Hugo and et el, “Provably Secure and Practical Quantum Key Distribution over 307 km of Optical Fibre”, Nature Photonics, 2014. [8]. Hua-Lei Yin and et al, “Measurement device independent quantum key distribution over 404 km optical fibre”, 2016. |

TS. Nguyễn Quốc Toàn