Tin tặc sử dụng chiến thuật vượt qua xác thực CAPTCHA trong chiến dịch Freejacking trên GitHub

Theo William Gamazo và Nathaniel Quist, hai nhà nghiên cứu từ Đơn vị 42 của công ty an ninh mạng Palo Alto Networks (Hoa Kỳ) cho biết: “PURPLEURCHIN mang đặc điểm của một chiến dịch Freejacking điển hình, đó là nhắm mục tiêu chủ yếu vào các nền tảng đám mây cung cấp các bản dùng thử tài nguyên trong thời gian giới hạn để thực hiện các hoạt động khai thác tiền điện tử trên các nền tảng này”.

PURPLEURCHIN lần đầu tiên được biết đến vào tháng 10/2022 khi công ty bảo mật Sysdig tiết lộ rằng các tin tặc đã tạo ra 30 tài khoản GitHub, 2.000 tài khoản Heroku và 900 tài khoản Buddy để mở rộng quy mô hoạt động của nó.

Theo thông tin từ Palo Alto Networks, cứ mỗi phút thì các tin tặc sẽ thiết lập từ 3 đến 5 tài khoản GitHub. Trong thời điểm hoạt động cao nhất của chiến dịch vào tháng 11/2022, các tin tặc đã tạo ra hơn 130.000 tài khoản giả trên các nền tảng Heroku, Togglebox và GitHub. Theo ước tính đã có hơn 22.000 tài khoản GitHub được tạo từ tháng 9 đến tháng 11/2022, trong đó có 3 tài khoản vào tháng 9, 1.652 vào tháng 10 và 20.725 vào tháng 11. Tổng cộng 100.723 tài khoản Heroku giả mạo cũng đã được phát hiện.

.png)

Số lượng các tài khoản giả mạo được tạo trên Github và Heroku bị phát hiện

Các nhà nghiên cứu của Palo Alto Networks cũng gọi việc lạm dụng tài nguyên đám mây là chiến thuật “play and run” được thiết kế để tránh việc phải thanh toán hóa đơn của nhà cung cấp nền tảng bằng cách sử dụng thẻ tín dụng giả hoặc bị đánh cắp để tạo tài khoản trả phí. Phân tích 250GB dữ liệu của Automated Libra cho thấy dấu hiệu sớm nhất của chiến dịch nhắm vào tiền điện tử xuất hiện từ tháng 8/2019, cùng với việc phát hiện ra tin tặc đã sử dụng hơn 40 ví và 7 loại tiền điện tử khác nhau.

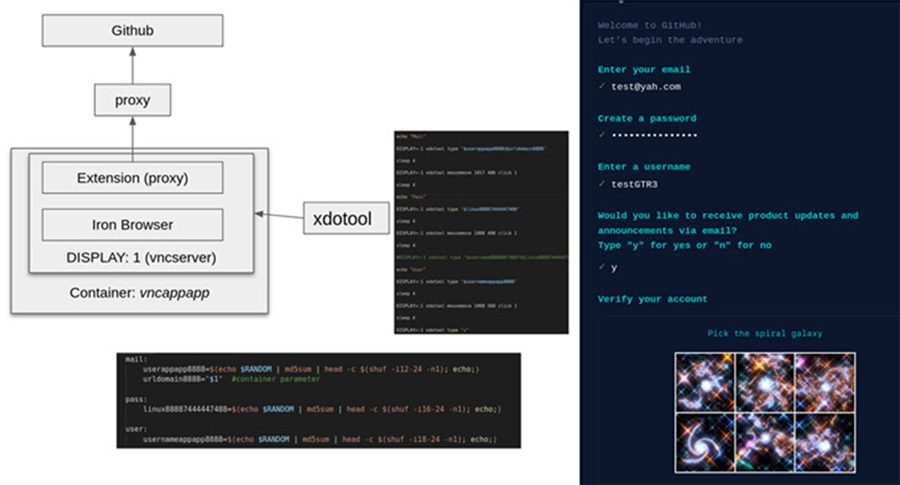

Bên cạnh việc tự động hóa quy trình tạo tài khoản khi tận dụng các công cụ hợp pháp như Xdotool và ImageMagick, các tin tặc cũng bị phát hiện đã lợi dụng điểm yếu trong quá trình kiểm tra CAPTCHA trên GitHub để thực hiện các mục tiêu bất hợp pháp của mình.

Chiến thuật tin tặc sử dụng để vượt qua xác thực CAPTCHA

Điều này được các tin tặc thực hiện bằng cách sử dụng các lệnh “convert” của ImageMagick để biến đổi hình ảnh CAPTCHA thành các mô hình bổ sung vào mô hình màu RGB của chúng, sau đó sử dụng lệnh “identity” để trích xuất độ lệch của kênh màu đỏ và chọn giá trị nhỏ nhất. Sau khi tạo tài khoản thành công, Automated Libra sẽ tiến hành tạo kho lưu trữ GitHub và triển khai các quy trình để có thể khởi chạy các tập lệnh và vùng chứa Bash bên ngoài để bắt đầu các chức năng khai thác tiền điện tử.

Các nhà nghiên cứu kết luận: “Điều quan trọng cần lưu ý là Automated Libra thiết kế cơ sở hạ tầng của họ để tận dụng tối đa các công cụ CI/CD. Điều này đang trở nên dễ dàng đạt được hơn theo thời gian vì các dịch vụ mạng truyền thống đang đa dạng hóa danh mục dịch vụ của họ, bao gồm cả dịch vụ liên quan đến đám mây. Sự sẵn có của các dịch vụ liên quan đến đám mây này giúp tin tặc dễ dàng hơn vì họ không phải duy trì cơ sở hạ tầng để triển khai các ứng dụng của họ”.

Trường An

(The Hacker News)