ChatGPT rò rỉ dữ liệu thông tin thanh toán của người dùng do lỗi mã nguồn mở Redis

ChatGPT hiển thị lịch sử các truy vấn mà người dùng đã thực hiện trong thanh bên trái, cho phép nhấp vào một truy vấn và tạo lại phản hồi từ chatbot.

Sự cố xảy ra vào sáng ngày 20/3/2023, khi một số người dùng nhất định có thể xem các mô tả ngắn gọn về cuộc trò chuyện của những người dùng khác từ thanh bên lịch sử trò chuyện. Theo báo cáo đầu tiên của Tạp chí PCMag, nhiều người đăng ký ChatGPT Plus cũng cho biết đã nhìn thấy địa chỉ email của người khác trên các trang đăng ký của họ. Điều này khiến OpenAI phải tạm dừng hoạt động chatbot để điều tra nhưng chưa cung cấp chi tiết về nguyên nhân gây ra sự cố ngừng hoạt động.

.jpg)

Thông báo trạng thái khi ChatGPT ngừng hoạt động

OpenAI cho biết: “Cũng có thể tin nhắn đầu tiên của cuộc trò chuyện mới tạo đã hiển thị trong lịch sử trò chuyện của người khác, nếu cả hai người dùng đều hoạt động cùng một lúc”.

Lỗi thư viện nguồn mở đằng sau rò rỉ dữ liệu

OpenAI đã giải thích rằng một lỗi trong thư viện mã nguồn mở của ứng dụng khách Redis (thư viện redis-py), dẫn đến các yêu cầu bị hủy có thể khiến các kết nối bị ngắt và trả về dữ liệu không mong muốn từ bộ nhớ cache của cơ sở dữ liệu, trong trường hợp này là thông tin thuộc về người dùng không liên quan. Tệ hơn nữa, công ty nghiên cứu AI có trụ sở tại San Francisco cho biết họ đã nhầm lẫn khi đưa ra một thay đổi phía máy chủ dẫn đến số lượng yêu cầu bị hủy tăng đột biến, do đó làm tăng tỷ lệ lỗi.

Điều này đã khiến dịch vụ ChatGPT làm lộ các truy vấn trò chuyện của người dùng khác và thông tin liên quan đến thanh toán cá nhân của khoảng 1,2% số người đăng ký ChatGPT Plus vào ngày 20/3 trong khoảng thời gian từ 1 đến 10 giờ sáng (theo giờ Thái Bình Dương). Thông tin bị lộ bao gồm họ và tên, địa chỉ email, địa chỉ thanh toán, bốn chữ số cuối và ngày hết hạn của thẻ tín dụng. Tuy nhiên, số thẻ tín dụng đầy đủ sẽ không bị lộ.

“Lỗi được phát hiện trong thư viện mã nguồn mở của ứng dụng khách Redis, redis-py. Ngay sau khi xác định được sự cố, chúng tôi đã liên hệ với những người bảo trì Redis bằng một bản vá để giải quyết vấn đề. Sau khi điều tra sâu hơn, chúng tôi cũng phát hiện ra rằng lỗi tương tự có thể đã khiến 1,2% người đăng ký ChatGPT Plus nhìn thấy thông tin liên quan đến thanh toán”, OpenAI giải thích trong một báo cáo điều tra sự cố và cho biết họ đang kết nối với tất cả những người dùng ChatGPT bị ảnh hưởng bởi sự cố này.

Ngoài ra, đại diện công ty cũng cho biết số lượng người bị lộ dữ liệu có khả năng rất thấp vì nó yêu cầu các hành động cụ thể được thực hiện, bao gồm:

- Mở email xác nhận đăng ký được gửi vào ngày 20/3, từ 1 giờ sáng đến 10 giờ sáng theo giờ Thái Bình Dương.

- Trong ChatGPT, chọn vào “My account”, sau đó chọn “Manage my subscription” từ 1 giờ sáng đến 10 giờ sáng theo giờ Thái Bình Dương ngày 20/3.

Giám đốc điều hành OpenAI Sam Altman lên tiếng về vụ rò rỉ trên Twitter: “Chúng tôi gặp sự cố nghiêm trọng trong ChatGPT do lỗi trong thư viện mã nguồn mở. Bản sửa lỗi hiện đã được phát hành và chúng tôi vừa hoàn tất xác thực. Một tỷ lệ nhỏ người dùng có thể xem tiêu đề trong lịch sử hội thoại của những người dùng khác”.

OpenAI sửa lỗi chiếm đoạt tài khoản

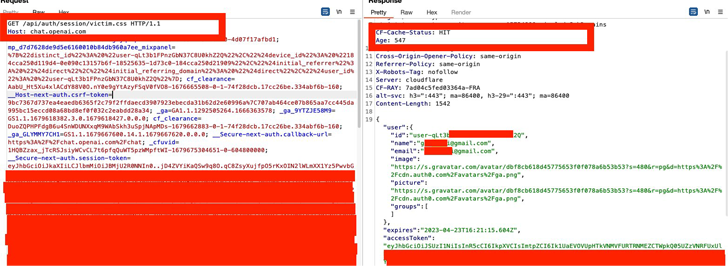

Trong một vấn đề khác liên quan đến bộ nhớ đệm, công ty cũng đã giải quyết lỗ hổng chiếm đoạt tài khoản quan trọng có thể bị khai thác để giành quyền kiểm soát tài khoản của người dùng khác, xem lịch sử trò chuyện của họ và truy cập thông tin thanh toán mà họ không hề hay biết.

Lỗ hổng được nhà nghiên cứu bảo mật Gal Nagli phát hiện, vượt qua các biện pháp bảo vệ của OpenAI trên “chat.openai.com” để đọc dữ liệu nhạy cảm của nạn nhân.

Lỗi chiếm đoạt tài khoản

Điều này đạt được bằng cách tạo một liên kết được thiết kế đặc biệt kết hợp thêm tài nguyên .CSS vào điểm cuối “chat.openai.com/api/auth/session/” và đánh lừa nạn nhân nhấp vào liên kết, khiến phản hồi chứa một JSON với chuỗi AccessToken sẽ được lưu vào bộ đệm trong CDN của Cloudflare.

Phản hồi được lưu trong bộ nhớ cache đối với tài nguyên CSS (có giá trị header CF-Cache-Status được đặt thành HIT), sau đó bị tin tặc lạm dụng để thu thập thông tin đăng nhập mã thông báo Web JSON (JWT) của mục tiêu và chiếm đoạt tài khoản. Nagli cho biết lỗi đã được OpenAI sửa trong vòng hai giờ sau lỗ hổng bị phát hiện, cho thấy mức độ nghiêm trọng của vấn đề.

Hồng Đạt