Phần mềm độc hại Anubis nhắm mục tiêu vào 400 tổ chức tài chính

Cụ thể, những kẻ tấn công nhắm mục tiêu vào các tổ chức tài chính, ví tiền điện tử và nền tảng thanh toán ảo bằng cách mạo danh một ứng dụng Orange SA Android và cố gắng lấy cắp thông tin đăng nhập của người dùng.

Anubis lần đầu tiên xuất hiện trên các diễn đàn hack của Nga vào năm 2016, được biết như một trojan ngân hàng mã nguồn mở với các hướng dẫn về cách triển khai ứng dụng khách và các thành phần của nó.

Trong những năm sau đó, Anubis đã phát triển hơn và mã nguồn mới của nó tiếp tục được chia sẻ cởi mở trên các diễn đàn.

Vào năm 2019, phần mềm độc hại này đã thêm một mô-đun ransomware gần như đầy đủ chức năng và xâm nhập vào Cửa hàng Play của Google thông qua các ứng dụng giả mạo.

Năm 2020, Anubis trở lại thông qua các chiến dịch lừa đảo quy mô lớn, nhằm vào 250 ứng dụng ngân hàng và mua sắm.

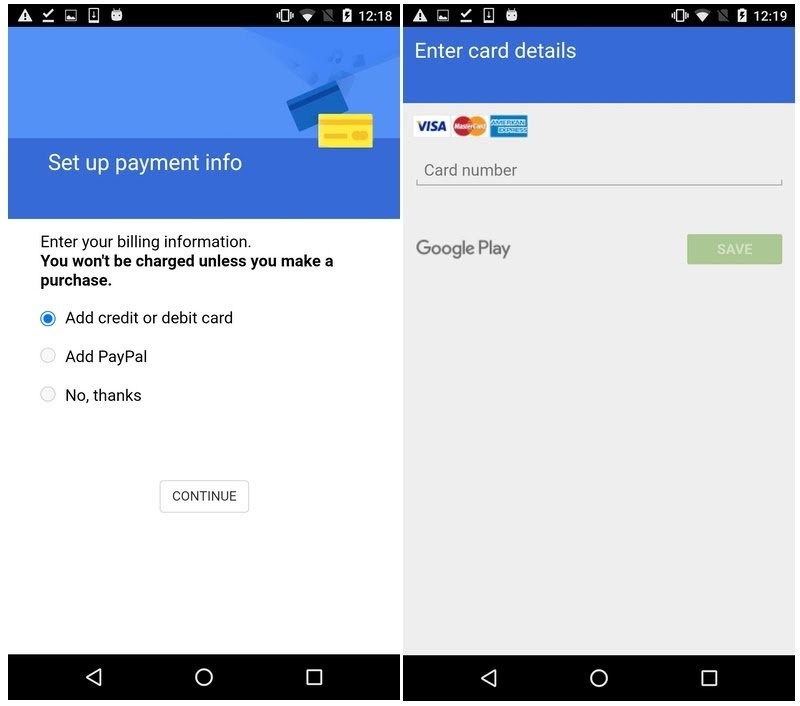

Anubis sẽ hiển thị các biểu mẫu đăng nhập lừa đảo giả mạo, khi người dùng mở ứng dụng của các nền tảng bị xâm nhập để lấy cắp thông tin đăng nhập. Màn hình lớp phủ này sẽ được hiển thị trên màn hình đăng nhập của ứng dụng thực để khiến nạn nhân nghĩ rằng đó là một hình thức đăng nhập hợp pháp và sau đó thông tin đã nhập sẽ được gửi đến những kẻ tấn công.

Lớp phủ biểu mẫu đăng nhập lừa đảo của Anubis

Trong phiên bản mới được phát hiện, Anubis hiện nhắm mục tiêu vào 394 ứng dụng và có các khả năng:

- Ghi lại hoạt động trên màn hình và âm thanh từ micrô

- Triển khai proxy SOCKS5 để giao tiếp bí mật và phân phối gói hàng

- Chụp ảnh màn hình

- Gửi hàng loạt tin nhắn SMS từ thiết bị đến người nhận được chỉ định

- Truy xuất danh bạ được lưu trữ trên thiết bị

- Gửi, đọc, xóa và chặn thông báo cho các tin nhắn SMS mà thiết bị nhận được

- Quét thiết bị để tìm các tệp quan tâm để tách lọc

- Khóa màn hình thiết bị và hiển thị thông báo đòi tiền chuộc liên tục

- Gửi yêu cầu mã USSD để truy vấn số dư ngân hàng

- Thu thập dữ liệu GPS và thống kê máy đếm bước đi

- Triển khai keylogger để lấy cắp thông tin đăng nhập

- Giám sát các ứng dụng đang hoạt động để bắt chước và thực hiện các cuộc tấn công lớp phủ

- Ngừng chức năng độc hại và xóa phần mềm độc hại khỏi thiết bị

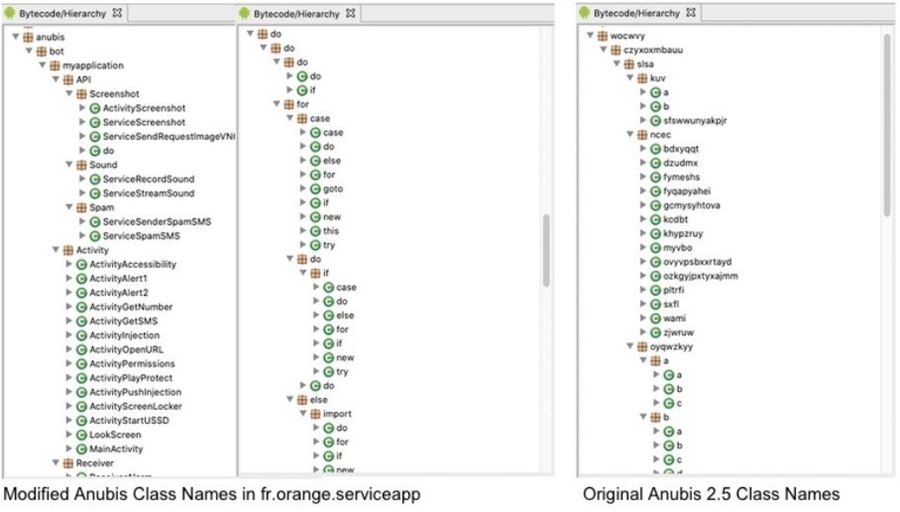

Các lớp Anubis ẩn bên trong ứng dụng giả mạo

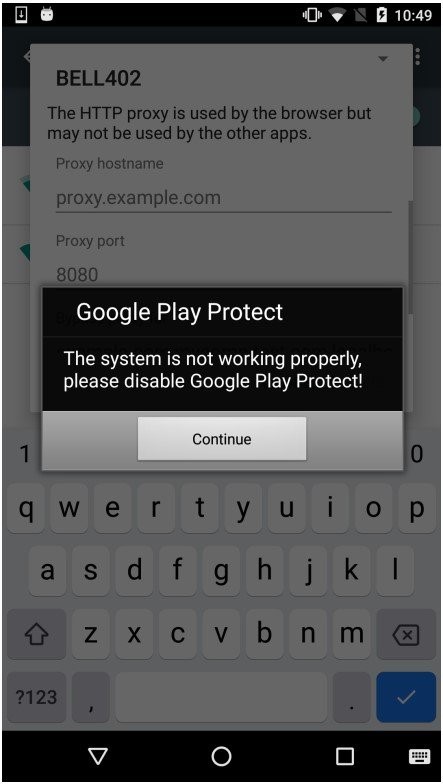

Anubis phát hiện xem thiết bị đang bị xâm nhập có bật Google Play Protected hay không và đưa ra cảnh báo hệ thống giả để lừa người dùng vô hiệu hóa tính năng đó.

Việc hủy kích hoạt này cung cấp cho phần mềm độc hại toàn quyền truy cập vào thiết bị và tự do gửi và nhận dữ liệu từ Máy chủ ra lệnh và kiểm soát (Command and Control – C2) mà không có bất kỳ sự can thiệp nào.

Lừa người dùng tắt Google Play Protect

Vào tháng 7/2021, những kẻ tấn công gửi gói "fr.orange.serviceapp" tới cửa hàng Google Play nhưng đã bị từ chối. Lookout (nhà cung cấp bảo mật mạng hàng đầu tại Mỹ) cho rằng những kẻ tấn công chỉ đang kiểm tra trình phát hiện chống phần mềm độc hại của Google.

Ứng dụng Orange giả mạo được phát tán thông qua các trang web độc hại, tin nhắn trực tiếp trên phương tiện truyền thông xã hội, các bài đăng trên diễn đàn.

Nhà nghiên cứu về mối đe dọa của Lookout, Kristina Balaam cho biết, chiến dịch này không chỉ nhắm mục tiêu đến khách hàng Pháp của Orange SA mà còn cả người dùng Mỹ trong đó có các ngân hàng Bank of America, US Bank, Capital One, Chase, SunTrust và Wells Fargo.

Không có thông tin cụ thể về những kẻ đứng sau Anubis, chúng khá cẩn trọng trong việc ẩn dấu vết đăng ký cơ sở hạ tầng C2 của mình.

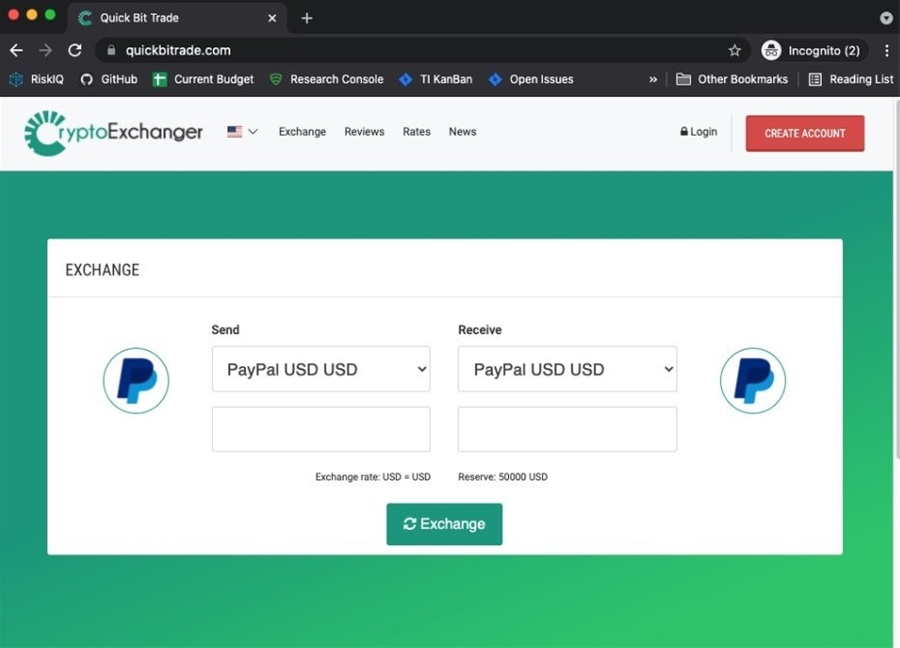

Đồng thời, những kẻ tấn công sử dụng Cloudflare để chuyển hướng tất cả lưu lượng truy cập mạng thông qua SSL, trong khi C2 giả dạng trang web giao dịch tiền điện tử bằng tên miền "https://quickbitrade[.]com".

Các trang web giao dịch tiền điện tử giả được Anubis sử dụng gần đây

Khách hàng của Orange SA được khuyên chỉ tìm nguồn ứng dụng từ trang web chính thức của các công ty viễn thông hoặc cửa hàng Google Play. Ngoài ra, hãy chú ý đến các quyền được yêu cầu trước khi cấp phép tải xuống và cài đặt một ứng dụng.

Thanh Phương (Theo Bleepingcomputer)