Các phương pháp tấn công ngân hàng

Bài báo cũng mô tả các âm mưu, các "con la chuyển tiền" (the money mules) và các phương pháp kỹ thuật mà tội phạm điều khiển học sử dụng khi tiến hành tấn công (ví dụ như chuyển hướng dòng lưu chuyển thông tin, các tấn công người ở giữa (man-in-the-middle attack) và tấn công người ở cuối (man-in-the-endpoint attack).

Bài báo cung cấp cho các chuyên gia IT những chi tiết về các phương pháp tiến hành tấn công điều khiển học lên các tổ chức tài chính và cách thức giảm thiểu các hậu quả tiêu cực từ các cuộc tấn công đó.

Những xu hướng chính

Mặc dù số lượng tấn công tăng lên, nhưng tỉ lệ các tấn công vào các tổ chức bị phát hiện lại giảm, do một số yếu tố như: Thứ nhất, các tác giả của mã độc thường xuyên cải tiến chương trình, để chúng không bị các phương tiện chống virus phát hiện. Tuy vậy, nếu các cải tiến là không đáng kể, thì sản phẩm chống virus có thể phát hiện ra các chương trình mới này, do chúng vẫn sử dụng chứng thực số của các phiên bản trước đó. Thứ hai, về nguyên tắc, tấn công lên ngân hàng là một quá trình gồm nhiều bước: sử dụng kỹ năng CNTT để tải các chương trình trojan với mục đích cài mã độc lên máy tính của nạn nhân. Việc tăng số lượng tấn công chủ yếu là do tăng các cải tiến trojan, bởi kẻ tấn công thích cải tiến đơn giản hơn là xây dựng các mã độc mới.

Ngoài hiện tượng tăng số lượng mã độc nhằm vào các tổ chức tài chính, số lượng các chương trình có khả năng tấn công một lúc vào hai ngân hàng trở lên cũng tăng lên. Tuy nhiên, tỉ lệ các mã độc có thể tấn công cùng một lúc lên ba ngân hàng lại giảm xuống. Như vậy, đại đa số mã độc loại này được tạo ra, nhằm tiến hành các tấn công đồng thời vào 1 - 3 ngân hàng. Lý do là các mã độc thường có tính khu vực, chúng được tạo ra để nhằm vào các ngân hàng, tổ chức tài chính cụ thể. Mỗi một mã độc được viết ra nhằm vào những ngân hàng nổi tiếng nhất tại một số khu vực như Mỹ, Canada, Đức và Anh.

Về cơ bản, khu vực quan tâm của tội phạm mạng trong lĩnh vực tài chính là một số lượng ngân hàng không lớn. Việc chọn ngân hàng để tấn công xuất phát từ hai yếu tố sau: số lượng khách hàng lớn và tương đối dễ có được các thông số truy cập tới các tài khoản của ngân hàng do mức bảo vệ thấp.

Gần đây, quan sát thấy xu hướng tăng vọt số lượng các chương trình Trojan đánh cắp dữ liệu ở dạng web. Các chương trình mã độc này thường hướng tới các trình duyệt phổ biến như Internet Explorer, Opera và Firefox. Những Trojan này dễ thích ứng để đánh cắp các tài khoản thẻ tín dụng và sử dụng chúng để phá hoại các hệ thống ngân hàng: Ở đây tất cả phụ thuộc vào mức độ tin cậy của các biện pháp an toàn thông tin. Nhiều ngân hàng sử dụng phương pháp xác thực dựa trên một yếu tố nên dễ bị phá, ngay cả đối với các dạng tấn công đơn giản.

Biết ẩn náu khỏi các phương tiện chống virus

Các chương trình độc hại trong lĩnh vực tài chính phản ánh xu hướng chung của chương trình độc hại trong việc lựa chọn hướng để lây nhiễm. Phần lớn chương trình mã độc nhằm vào ngân hàng đều lây nhiễm máy tính qua Internet. Mặc dù một lượng lớn các chương trình này vẫn lây nhiễm thông qua thư điện tử, nhưng thông thường kẻ tấn công sẽ chọn phương thức tấn công thông qua Internet.

Trước hết, ở các chương trình mã độc được lây nhiễm qua thư điện tử thường thu hút sự chú ý của các công ty chống virus và các tổ chức tài chính, chưa kể các phương tiện thông tin đại chúng và những người dùng cuối. Tuy vậy, việc đảm bảo thành công cho tấn công lên các tổ chức tài chính là khả năng che giấu hành vi của mã độc. Do đó, việc tải chúng qua Internet là phương pháp đem lại hiệu quả cao. Nếu người dùng không nhận ra điều gì lạ trong hoạt động của máy tính của mình, thì sẽ lại tiếp tục công việc ở chế độ thông thường, vẫn nhập các dữ liêu mật, khi đó tin tặc sẽ chiếm lấy và sử dụng các thông tin ấy vào mục đích của mình.

Thứ hai, khi lây nhiễm qua đường Internet, thì yếu tố cản trở các giải pháp chống virus phát hiện nhanh các mã độc hại chính là chúng được triển khai theo các trang web. Bởi vậy, tin tặc điều khiển các tệp độc hại dễ dàng nhờ các phương tiện tự động. Phương pháp này có tên là "server polymorphism".

Khác với các polymorphism thông thường là thuật toán dùng để cải tiến mã, chứa trong chính chương trình mã độc, “server polymorphism” không cho phép người tạo phương tiện chống virus phân tích thuật toán thay đổi mã, bởi vì thuật toán này được bố trí trên máy chủ ở xa. Mặc dù tồn tại khả năng xây dựng thủ tục phát hiện generic (phát hiện mã độc theo các dấu hiệu tổng quát chứ không theo chữ ký của chương trình cụ thể) đối với các chương trình sử dụng server polymorphism, nhưng công việc này tiêu tốn nhiều thời gian.

Ngoài ra, một số bộ công cụ tải Trojan được sử dụng để đưa chương trình mã độc tới vị trí đã định cũng tự huỷ sau khi đã thực hiện nhiệm vụ tải mã độc (thành công hay không thành công). Yếu tố này làm cho công việc phân tích của các chuyên gia chống virus trở nên phức tạp hơn nhiều.

Những “con la chuyển tiền” (the money mules)

Việc gia tăng dòng mã độc trong lĩnh vực tài chính là kết quả của tội phạm hoá không gian điều khiển ngày càng tăng và mong muốn sử dụng mã độc để kiếm tiền. Việc đánh cắp dữ liệu (số thẻ tín dụng, mã truy cập vào tài khoản ngân hàng) chỉ là một phần công việc. Sau đó tội phạm cần tìm ra cách chuyển tiền ra khỏi hệ thống thanh toán. Rõ ràng tội phạm mạng không thể chuyển tiền đánh cắp vào tài khoản của chúng, bởi điều này làm tăng rủi ro bị phát hiện.

Ngân hàng thường đối phó bằng cách đầu tư thiết bị, thời gian và sức lực tạo ra cơ chế phát hiện các hoạt động phi pháp của tội phạm. Một trong những biện pháp an ninh phổ biến là theo dõi giao dịch, trong đó tập trung vào những khoản tiền lớn được chuyển vào những khu vực khả nghi.

Để tránh các biện pháp an ninh của ngân hàng, tội phạm mạng sẽ sử dụng các “con la chuyển tiền”. Chúng tìm các con la chuyển tiền bằng cách đưa ra lời mời làm việc (ví dụ, cần tuyển cán bộ quản lý tài chính). Nếu người tìm việc chấp nhận đề nghị, thì sẽ nhận được tài liệu trông giống như một hợp đồng chính thức và con la chuyển tiền cần ký vào để đảm bảo tính hợp pháp cho hợp đồng. Sau đó, tiền sẽ được chuyển vào tài khoản của người tìm việc, từ đây khoảng 85-90% con la chuyển tiền tiếp tục chuyển qua hệ thống thanh toán điện tử MoneyGram hoặc E-Gold. Phương pháp này đảm bảo tính nặc danh cho bọn tội phạm và tất nhiên giảm nhiều rủi ro cho chúng. Tiền còn lại trong tài khoản của con la chuyển tiền về thực chất là đồng tiền kiếm được phi pháp bằng cách sử dụng phishing hoặc mã độc.

Công việc của các con la chuyển tiền có vẻ là cách kiếm tiền dễ áp dụng, một số “cộng tác viên” bị lợi dụng, thậm chí còn tin là họ đang hoạt động hoàn toàn hợp pháp. Nhưng luật pháp coi họ như đồng phạm chứ không phải nạn nhân. Những con la chuyển tiền đang không biết họ đang tiếp tay cho tội phạm và cảnh sát có thể bắt và truy tố họ, nhất là nếu họ lại cư trú tại nước của nạn nhân.

Việc lợi dụng những con la chuyển tiền rất có lợi. Thứ nhất, nếu họ và tội phạm cùng hoạt động tại một nước, thì khả năng các hệ thống tự động coi giao dịch của họ đáng ngờ là rất thấp. Thứ hai, bọn tội phạm có thể sử dụng dịch vụ cùng một lúc nhiều con la chuyển tiền. Chẳng hạn chúng không chuyển 50.000 USD một lúc, mà chia ra thành mười phần, mỗi phần 5.000 USD. Điều này giảm khả năng gây nghi ngờ, cũng như giảm thiệt hại trong trường hợp một hay vài giao dịch bị phong toả.

Tất nhiên, khi sử dụng con la chuyển tiền, tội phạm mạng cũng phải chịu một số rủi ro: chúng phải đảm bảo rằng những cộng tác viên của chúng không biến mất, cùng với tiền được chuyển tới họ.

Lừa đảo trực tuyến

Để hiểu rõ hơn về lừa đảo trực tuyến (phishing), trước hết cần hiểu rõ về khái niệm này. Lừa đảo trực tuyến được hiểu là việc gửi thư điện tử mạo danh từ một tổ chức nào đó và được viết sao cho người nhận sau khi nhận được thư liền thông báo lại dữ liệu mật của mình. Lừa đảo trực tuyến dựa hoàn toàn vào các phương pháp của kỹ nghệ xã hội (social engineering) và khi đã đưa mã độc vào, thì từ đó tấn công không còn được coi là lừa đảo trực tuyến nữa.

Việc liên tục gửi thư mạo danh và sự xuất hiện các công cụ để tiến hành tấn công cho thấy, phishing vẫn là phương pháp hiệu quả buộc người dùng “chia sẻ” thông tin bí mật của mình. Ngoài ra, để quay vòng đồng tiền nhanh hơn, tội phạm mạng còn nghĩ ra nhiều lược đồ kỹ nghệ xã hội tinh vi hơn để lừa người dùng có kiến thức về các vấn đề an ninh.

Những ngân hàng quan tâm hơn tới hệ thống bảo vệ sử dụng tối thiểu một mật khẩu động (mật khẩu dùng một lần) có giá trị trong một phiên liên lạc. Hệ thống xác thực kiểu này có thể áp dụng khi truy cập hệ thống, cũng như trong xác nhận giao dịch và tốt nhất là cho cả hai trường hợp. Điều này giúp loại trừ kiểu xác nhận giao dịch nhờ mật khẩu đã cũ, cũng như ngăn chặn tội phạm truy cập trái phép vào hệ thống.

Để có thể tiến hành giao dịch bỏ qua mật khẩu động bằng cách sử dụng lừa đảo trực tuyến, tội phạm sẽ sử dụng tấn công người ở giữa (Man-in-the-Middle attack - MitM) - sẽ xem xét ở phần sau. Việc chuẩn bị một cuộc tấn công MitM mất nhiều thời gian và phức tạp hơn so với việc tạo lập một trang web lừa đảo trực tuyến. Tuy nhiên, ngày nay đã xuất hiện khả năng thu thập các phương tiện để thực hiện kiểu tấn công này, do đó tội phạm có thể tấn công các ngân hàng nổi tiếng.

Xét về mọi khía cạnh, lừa đảo trực tuyến vẫn là phương pháp phổ biến nhất trên Internet, các tấn công sử dụng phương pháp này có tỷ lệ thành công cao. Tuy nhiên, theo quan điểm của tội phạm điều khiển học, lừa đảo trực tuyến có nhược điểm rất lớn là: đọc hay không đọc thư phishing, cũng như việc gửi hay không gửi thông tin hoàn toàn phụ thuộc vào người dùng.

Tấn công tự động

Các mã độc tài chính rất đa dạng và thường được tạo ra một cách có chủ đích để tấn công vào một ngân hàng cụ thể. Phương thức hoạt động của các ngân hàng này, về nguyên tắc, được xác định bởi hệ thống an ninh (cài đặt tại ngân hàng). Điều này có nghĩa là tội phạm mạng không cần bỏ thời gian để tạo ra những mã độc quá phức tạp, vì trong hệ thống đó có thể đã tồn tại một số phương pháp mà những người viết chương trình virus có thể sử dụng để vượt qua hệ thống bảo vệ ngân hàng và thu được dữ liệu của người dùng.

Chẳng hạn, nếu trong hệ thống ngân hàng sử dụng phương pháp xác thực một yếu tố với tên và mật khẩu tĩnh, thì bài toán được giải quyết chỉ bằng cách ghi nhận những phím nào đã được nhấn. Nhưng vấn đề sẽ khác nếu ngân hàng sử dụng hệ thống xác thực động và người dùng nhấn một tổ hợp tuỳ ý nào đó để nhập mật khẩu. Để đánh lừa hệ thống bảo vệ, bọn tội phạm có thể sử dụng một trong hai phương pháp sau: chụp ảnh màn hình khi người dùng vào một trang web nào đó, hoặc nhận được thông tin nào đó bằng cách chặn thu mẫu mà người dùng đã điền vào.

Trong trường hợp sử dụng các mã uỷ quyền giao dịch (Transaction Authorisation Numbers - TAN) sẽ làm khó thêm việc tiếp cận vào tài khoản. Tổ chức tài chính có thể cấp cho người giữ tài khoản danh mục các mã trên thiết bị token, hoặc gửi dưới dạng thông báo SMS. Trong cả hai trường hợp bọn tội phạm sẽ không thể truy cập được. Thông thường mã độc chặn bắt thông tin được người dùng nhập vào bằng một trong các phương pháp đã mô tả ở trên. Ngay sau khi người dùng nhập một mã độc lập, mã độc sẽ bắt lấy thông tin này và đưa ra một thông báo lỗi hoặc gửi một mã sai khác vào web của tổ chức tài chính. Kết quả là người dùng sẽ buộc phải nhập mã khác. Trong một số tổ chức tài chính để thực thi giao dịch có thể yêu cầu nhập vào hai mã (điều này tuỳ thuộc vào hệ thống bảo vệ được cài đặt). Nếu chỉ đòi hỏi nhập một mã thì tội phạm có thể thực hiện hai giao dịch.

Phần lớn thành công của tấn công loại này phụ thuộc vào đặc điểm của hệ thống xác thực. Một số hệ thống không hạn chế thời hạn hiệu lực của mã xác thực giao dịch và mã tiếp theo được nhập vào chính là mã kế tiếp trong danh sách mã. Nếu mã tiếp theo trong danh sách không xuất hiện trên website của tổ chức tài chính thì tội phạm có thể, hoặc lập tức sử dụng nó, hoặc cất giữ để sử dụng sau đó. Tuy nhiên, các mã đánh cắp được không tồn tại lâu so với tên và mật khẩu của người dùng, vì nếu ở người dùng thường xuyên có vấn đề thì họ sẽ yêu cầu ngân hàng giúp đỡ.

Nếu mã uỷ quyền được gửi cho người dùng dưới dạng tin nhắn SMS, thì với từng giao dịch sẽ phải đệ trình mã (tương tự xác thực dựa trên hai yếu tố). Từ thời điểm này tội phạm sẽ bắt đầu xử lý thông tin ở chế độ thời gian thực với áp dụng tấn công MItM.

Chuyển hướng dòng thông tin

Còn một phương pháp của bọn tội phạm, đó là chuyển hướng dòng thông tin. Có một số cách thực hiện điều này. Cách đơn giản nhất là thay đổi tệp host (tệp hệ thống Windows). Tệp này chứa trong thư mục %windows%\system32\drivers\etc, có thể dùng để tránh các yêu cầu đối với máy chủ DNS. Máy chủ DNS biến đổi tên miền, chẳng hạn thành địa chỉ IP. Tên miền là cần thiết và tiện sử dụng cho người dùng, còn máy tính muốn kết nối với điểm thì cần địa chỉ IP. Nếu biến đổi tệp host sao cho nó chuyển yêu cầu với một tên miền cụ thể sang địa chỉ IP của một website giả, khi đó máy tính sẽ kết nối với website đó.

Một dạng tấn công khác liên quan đến chuyển hướng dòng thông tin (đường đi) hay còn gọi là thay đổi cài đặt máy chủ DNS. Thay vì bỏ qua việc gửi yêu cầu lên máy chủ DNS hợp pháp, cài đặt được thay đổi sao cho máy tính sẽ sử dụng máy chủ DNS độc hại khác. Phần lớn mọi người truy cập Internet từ máy tính gia đình gửi yêu cầu lên máy chủ DNS của nhà cung cấp. Bởi vậy, đa số các tấn công này đều hướng vào trạm làm việc. Tuy nhiên, nếu truy cập vào Internet mà sử dụng bộ định tuyến thì mặc định người dùng sẽ thực hiện yêu cầu của máy chủ DNS, chuyển kết quả lên trạm làm việc. Người ta đã phát hiện ra nhiều tấn công lên bộ định tuyến mà mục tiêu là thay đổi cài đặt DNS trên đó. Nếu chú ý đến mức bảo vệ bộ định tuyến thấp thì có thể dự đoán là các tấn công lên các thiết bị này sẽ trở nên phổ biến.

Có thể chuyển hướng dòng bằng cách cài đặt Trojan lên máy tính nạn nhân, Trojan sẽ theo dõi những địa chỉ nạn nhân truy cập trên trình duyệt. Chỉ cần người dùng kết nối với trang web của ngân hàng hay tổ chức tài chính khác, trojan sẽ chuyển đường đi sang trang web giả. Điều này có thể thực hiện từ một trang web sử dụng HTTPs, lên trang web sử dụng HTTP (có độ an toàn không cao). Khi đó trojan, về nguyên tắc, sẽ phong toả bất kỳ cảnh báo nào được gửi từ trình duyệt.

Theo quan điểm của tội phạm, phương pháp này có nhược điểm là các chương trình Trojan thường chỉ làm việc trên Internet Explorer.

Tấn công người ở giữa (Man-in-the-Middle attack-MitM)

Những mã độc phức tạp hơn thường áp dụng kiểu tấn công người ở giữa. Kiểu tấn công này không chỉ giúp tội phạm mạng đột nhập được nhiều ngân hàng, mà còn thu được nguồn lợi nhuận cao vì thông tin được xử lý trong thời gian thực. Trong tấn công người đứng giữa sử dụng máy chủ độc hại, máy chủ này chặn bắt toàn bộ luồng thông tin giữa khách hàng và tổ chức tài chính. Người dùng hoàn toàn không phát hiên ra bất kỳ điều gì nghi ngờ và khi được yêu cầu cho phép giao dịch, anh ta lập tức cho phép giao dịch do tội phạm mạng thực hiện.

Những chương trình độc hại áp dụng tấn công MitM sẽ giấu thông báo của trình duyệt về chứng thư số giả không an toàn của trang web hoặc trình thông báo giả. Tùy vào cách tiếp cận của các tác giả, mã độc có thể không thực hiện hai điều trên. Ví dụ, người dùng truy cập trang web của ngân hàng, mã độc kiểm soát dòng thông tin và chuyển nó sang máy chủ MitM; mã độc chỉ việc khôi phục trang ngân hàng sẽ tạo cho người dùng cảm giác là họ đang ở trên trang web của ngân hàng.

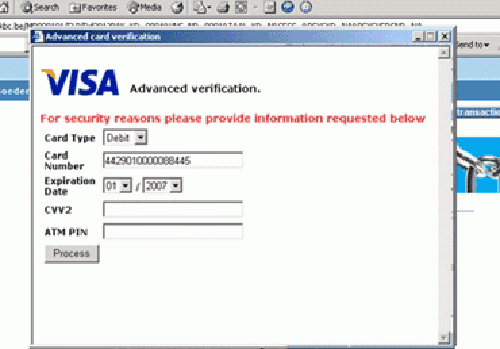

Nhiều mã độc phức tạp dùng kiểu tấn công MitM có sử dụng HTML-injection. Ví dụ, chương trình Trojan Spy.Win32.Sinowal thuộc họ các mã độc có thể tấn công hơn 750 ngân hàng, thường để lộ các cửa sổ bật lên nơi người dùng nhập dữ liệu vào. Sinoval có thể để lộ cửa sổ bật lên, nơi thông tin yêu cầu không có quan hệ trực tiếp với công việc, cố gắng thuyết phục người dùng nhập dữ liệu mật. Dưới đây là ví dụ cho thấy các cửa sổ bật lên được tạo bởi Sinoval trên trang của ngân hàng.

Phương pháp phổ biến hơn cả sử dụng HTML-injection là triển khai trên trang của ngân hàng một tờ khai yêu cầu phải điền thông tin thẻ. Về nguyên tắc, dữ liệu được yêu cầu là tên và mật khẩu cần để giao dịch. Như vậy, máy chủ thực hiện tấn công MitM có thể thực hiện giao dịch tự động ngay cả trong các trường hợp khi hệ thống xác thực hai yếu tố được áp dụng.

Mặc dù có thể sử dụng nhiều cách tấn công khác, nhưng tấn công MitM là phương pháp dễ thực hiện tự động hoá hơn. Tuy vậy, một số tấn công MitM có thể áp dụng chiến thuật khác. Chúng bổ sung thêm một giao dịch hoặc thay đổi giao dịch đã được khách hàng xác nhận, tất nhiên không thông báo cho nạn nhân.

Thông thường tấn công người đứng giữa được tiến hành khá thành công, song tấn công này cũng có yếu điểm. Nó làm chậm công việc của trình duyệt, điều này sẽ gây nên nghi ngờ cho người dùng. Ngoài ra, ngân hàng cũng xem xét lại cách tiếp cận hệ thống bảo vệ và cố gắng làm rõ những giao dịch bất hợp pháp. Ví dụ, nếu khách hàng truy cập mạng nhiều lần từ một địa chỉ IP xác định được đăng kí ở một nước khác, hệ thống sẽ đưa ra tín hiệu mất an toàn.

Nhằm tăng lợi nhuận tối đa, tội phạm mạng thường nghiên cứu nhiều phương pháp tiến hành tiến công. Chúng ta sẽ thấy điều đó trong phần tiếp theo, gọi là mã độc thế hệ tiếp theo - tấn công người ở cuối (Man-in-the-Endpoint attack).

Thế hệ tiếp theo

Quan điểm tấn công người ở cuối đã được thảo luận nhiều năm, nhưng gần đây mới được áp dụng mạnh mẽ. Khác với tấn công MitM, tấn công người ở cuối không sử dụng máy chủ hỗ trợ để chặn bắt thông tin giữa khách hàng và máy chủ, thay vào đó mọi thay đổi đều xảy ra tại hệ thống cục bộ.

Tấn công loại này có một số ưu thế. Thứ nhất, kết nối với hệ thống máy tính của ngân hàng được thực hiện trực tiếp, khi đó giao dịch bất hợp pháp sẽ gây chú ý bởi yếu tố là người dùng đã truy cập hệ thống từ một địa chỉ IP không rõ ràng. Thứ hai, tấn công người ở cuối hiệu quả hơn khi chống đỡ với hệ thống bảo vệ so với tấn công người ở giữa.

Tội phạm mạng thường sử dụng tấn công người ở cuối để tấn công vào các ngân hàng sử dụng hệ thống xác thực hai yếu tố.

Chương trình Trojan sử dụng tấn công thường có khả năng nhận thông tin từ máy chủ điều khiển, tại đó tội phạm mạng lưu trữ dữ liệu về các số tài khoản và lượng tiền cần chuyển. Kết quả là mỗi máy tính bị nhiễm nhận được thông tin ở chế độ động, trên cơ sở các thông tin đó nó sẽ chuyển tiền vào các “con la chuyển tiền” tương ứng.

Cần lưu ý là các nhà viết chương trình virus tạo ra các phương án mã độc phù hợp với các cơ chế bảo vệ đặc thù của mỗi ngân hàng. Làm như vậy là để tăng hiệu quả tấn công. Ví dụ, ở một ngân hàng, mã độc tăng thêm một giao dịch mới, tại ngân hàng khác lại bí mật thay thế giao dịch của người dùng để không gây ra nghi ngờ.

Giải pháp chống lại các tấn công

Mất mát của các tổ chức tài chính là kết quả của các hoạt động mạnh mẽ của các tổ chức tội phạm mạng lớn trên toàn thế giới. Việc cài đặt hệ thống bảo vệ tin cậy hơn đòi hỏi những khoản tiền lớn, nhưng rõ ràng các ngân hàng buộc phải bỏ ra. Những gì được trình bày trong bài cho thấy, tin tặc dễ dàng vượt qua xác thực mật khẩu một yếu tố. Để làm điều này, chỉ đòi hỏi chương trình keylogger đơn giản chặn bắt thông tin từ bàn phím. Điều này là do trước đây nhiều ngân hàng chưa triển khai cài đặt hệ thống xác thực 2 yếu tố.

Tuy nhiên, hiện nay số ngân hàng sử dụng hệ thống xác thực 2 yếu tố đã tăng lên, dẫn tới sự gia tăng số lượng các phần mềm độc hại có khả năng qua mặt phương pháp bảo vệ này. Điều này có nghĩa là việc sử dụng xác thực 2 yếu tố sẽ không mang lại hiệu quả lâu dài, vì những người viết mã độc tài chính sẽ tìm cách vượt qua nó.

Mặt khác, cần lưu ý là hầu hết các ngân hàng hiện đang sử dụng hệ thống xác thực 2 yếu tố cho đến nay chưa xác định cấu hình để đảm bảo mức độ bảo vệ tối đa của cơ chế này. Do vậy, những người xây dựng hệ thống an toàn thông tin vẫn có thể nâng mức bảo vệ của các tổ chức tài chính hơn nữa bằng cách tối ưu hoá cấu hình của hệ thống được lắp đặt.

Tuy nhiên, trong xác thực 2 yếu tố có một lỗ hổng nghiêm trọng, đó là các phiên giao dịch ngân hàng trực tuyến được bảo vệ, nhưng không kiểm soát những gì chính xác sẽ xảy ra trong phiên. Để tăng cường việc bảo vệ cần phải bổ sung phương pháp kiểm soát, chẳng hạn như việc sử dụng các thiết bị mật mã xác thực (mã thông báo) hoặc tin nhắn SMS (đã được áp dụng bởi một số tổ chức tài chính). Với sự hỗ trợ của SMS, có thể đặt giới hạn thời gian hiệu lực của mã uỷ nhiệm lên các số tài khoản có sẵn cho các giao dịch trên số tiền giao dịch tối đa.

Rõ ràng là phương pháp cuối này chứa những bất lợi tiềm ẩn, như sử dụng rộng rãi phương pháp này sẽ dẫn đến một thực tế là những người viết chương trình virus sẽ tạo ra các phần mềm độc hại cho các thiết bị chấp nhận các tin nhắn SMS. Và trong trường hợp này, thiết bị mật mã truy cập là một lựa chọn tốt, vì cài đặt bất kỳ phần mềm thêm vào nó là không thể. Lý tưởng nhất là thiết bị này phải có các thuật toán riêng biệt để đăng nhập vào các trang web và để xác nhận giao dịch.

Hiện tại trong các giao dịch đòi hỏi xác minh bằng mật để khẳng định giao dịch từ những người dùng. Nhưng mã xác minh không mang bất kỳ thông tin có nghĩa nào cho người dùng, vì vậy, với mỗi giao dịch cần thực hiện một xác minh bổ sung. Sử dụng điều này cho số tiền giao dịch không phải là các phương pháp an toàn nhất vì một số chương trình Trojan đã "đối phó" được với cơ chế này bằng cách thay đổi số tài khoản thay vì các giao dịch bổ sung.

Việc xác minh cung cấp mức độ an toàn thích hợp có thể bao gồm các yêu cầu cho người sử dụng để nhập các chi tiết của tài khoản mà anh ta muốn chuyển tiền vào, tức là thông tin không có trong các phần mềm độc hại. Lợi thế của kịch bản này là người dùng tự nhập số tài khoản. Về lý thuyết, người dùng có nhiều khả năng phát hiện các giao dịch giả hơn so với trường hợp nếu anh ta đơn giản chỉ cần nhập dữ liệu được gửi trong tin nhắn SMS.

Ngoài ra, một cơ chế tương tự có thể được làm cho tiện lợi hơn với người dùng, bằng cách cung cấp khả năng lập ra danh sách trắng các số tài khoản mà việc truy cập tới các số này không cần xác thực bổ sung. Tuy nhiên, cơ chế này lại đòi hỏi phải bảo vệ danh sách trắng cũng như thủ tục truy cập.

Rõ ràng là rất nhiều thứ phụ thuộc vào chính các tổ chức tài chính và ngân hàng và mong muốn của họ là đưa ra các biện pháp bảo vệ thích hợp. Ngân hàng trực tuyến là một vấn đề tương đối mới và những người sáng tạo phần mềm chống virus trong lĩnh vực này cần phải có thêm trách nhiệm: liệu các giải pháp bảo vệ chống lại mối đe dọa dữ liệu có thể phát hiện các phiên bản mới nhất của phần mềm độc hại hay phong toả các tấn công phishing không?

Đặc biệt, bất kỳ hệ thống hoặc thủ tục an toàn nào cuối cùng cũng được kiểm tra qua khâu yếu nhất của nó, xem hiệu quả làm việc của khâu này đến đâu. Trong trường hợp này, đó là người sử dụng sẽ đi theo đường dẫn hay chạy các ứng dụng? Liệu trong hệ thống của người dùng có được thiết lập tất cả các bản cập nhật cần thiết? Một số tổ chức tài chính đã đưa vào tài khoản những yếu tố này, thậm chí một số (ví dụ như New Zealand) từ chối bồi thường nếu hệ thống chịu sự tấn công đã không được cài đặt tất cả các bản cập nhật cần thiết.

Thực tế, những nỗ lực để đào tạo người sử dụng không quá hiệu quả và các biện pháp an toàn được các tổ chức thực thi thường không đồng bộ. Vì vậy, khi nói đến cuộc tấn công vào ngân hàng, ngành công nghiệp chống virus lại một lần nữa được thúc đẩy để bảo vệ người dùng và các tổ chức tài chính.

TĐL

Lược dịch theo РоулШоуэнберг Chuyên gia chống vius, Kaspersky, ITSecurity.Ru